Die Cerber-Ransomware verlangt vom Benutzer, circa 500 US-Dollar in Bitcoins zur Entschlüsselung der Dateien zu zahlen. Es ist verlautet, dass das Cerber-Krypto-Virus die Benutzer massiv angreift, indem es die Dateien mit starker AES-Verschlüsselung verschlüsselt. Alle Benutzer, die von dieser Ransomware betroffen worden sind und deren Dateien sind mit Dateinamenerweiterungen .CERBER verschlüsselt, müssen unverzüglich diese Ransomware entfernen. Es ist zu empfehlen, dass man andere Wege zur Wiederherstellung der Daten nutzt, anstatt den Verbrechern Geldmittel zu zahlen.

Die Cerber-Ransomware verlangt vom Benutzer, circa 500 US-Dollar in Bitcoins zur Entschlüsselung der Dateien zu zahlen. Es ist verlautet, dass das Cerber-Krypto-Virus die Benutzer massiv angreift, indem es die Dateien mit starker AES-Verschlüsselung verschlüsselt. Alle Benutzer, die von dieser Ransomware betroffen worden sind und deren Dateien sind mit Dateinamenerweiterungen .CERBER verschlüsselt, müssen unverzüglich diese Ransomware entfernen. Es ist zu empfehlen, dass man andere Wege zur Wiederherstellung der Daten nutzt, anstatt den Verbrechern Geldmittel zu zahlen.

Zusammengefasste Information über die Bedrohung

| Name |

Cerber |

| Typ | Ransomware |

| Kurze Beschreibung | Die Schadsoftware verschlüsselt die Dateien des Benutzers, nachdem sie ihn gezwungen hat, den Computer neu zu starten, wobei sie „Erpresserbriefe“ schickt /genannt “# DECRYPT MY FILES #”/ |

| Symptome | Der Benutzer kann „Erpresserbrefe“ und „Anweisungen“ bekommen, sowie eine Tonaufnahme, alle auf eine Webseite und Decodierer verlinkt. |

| Verbreitungswege | Per Exploit kit. |

| Erkennungswerkzeug |

Überprüfen Sie, ob Ihr System von Cerber angegriffen worden ist. Download

Werkzeug zum Entfernen von Schadsoftware

|

| Nutzererfahrung | Beteiligen Sie sich an unserem Forum, um über die CERBER-Ransomware zu diskutieren.. |

Die Cerber-Ransomware – Verbreitung

Diese Krypto-Schadsoftware kann bösartige Exploit-Skripte nutzen, um sich auf Ihren Computer herunterzuladen. Diese Methode erhöht die Wahrscheinlichkeit von erfolgreichem Angriff. Solche Kits können normalerweise durch bösartige Makros in Microsoft-Office- oder PDF-Dokumenten verbreitet werden. Also wenn Sie so ein Dokument öffnen und den Editiermodus aktivieren, kann es darin einen Code zur Ansteckung mit dem Kit gegeben haben. Die meisten Benutzer täuschen sich, solche unerwünschte E-Mails zu öffnen, weil sie den von einem angesehenen oder bekannten Sender gesendeten ähneln können. Die am meisten imitierten Sender sind normalerweise:

- Ihr Chef.

- Jemand von Ihrer Kontaktliste.

- PayPal.

- Amazon.

- eBay.

- AliExpress und Alibaba.

- Ihre Bank.

- Facebook oder andere Sozialnetzwerke.

Die Cerber-Ransomware in allen Einzelheiten

Nachdem die Ransomware ausgeführt worden ist, erstellt sie einen Ordner mit kundenspezifischen Ziffern im Verzeichnis % AppData Windows%, zum Beispiel:

- {0219HH-S24NI2-NUS-2JISAI-PL0KK}

Nicht nur das, sondern auch im Verzeichnis umbenennt die Ransomware zufällige ausführbare Dateien, die ihre verschiedene Module sein können, die verschiedene Funktionen auf dem Computer des Benutzers erfüllen. Die Forscher von Schadsoftware berichten, dass ein dieser Module den Standort des Benutzercomputers detektiert. Im Falle, dass sich der Computer des Opfers in einem der Länder aus Osteuropa befindet, aktiviert die Ransomware keine Verschlüsselung und wird sie selbstständig gelöscht. Im Falle aber, dass sich der Benutzer in jedem anderen Land befindet, führt Cerber den folgenden Befehl aus, damit Sie Ihren Computer neu starten:

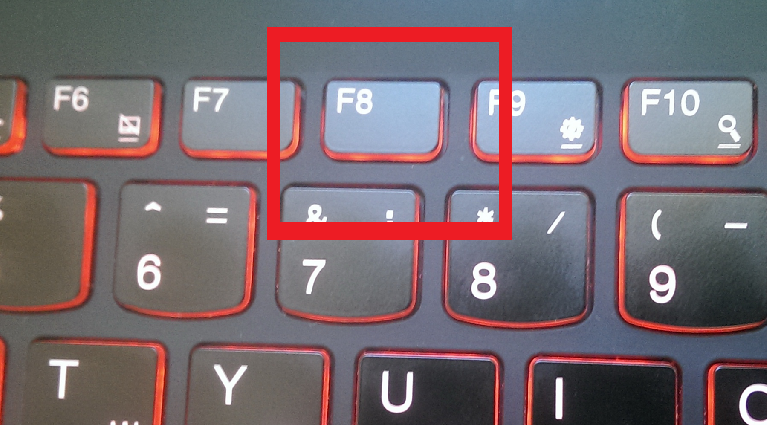

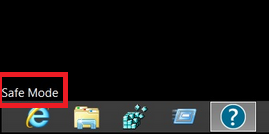

→ “C:\Windows\System32\bcdedit.exe /set {info} safeboot network”

Normalerweise erfolgt das mit einer zusätzlichen Meldung über einen falschen Fehler, die sich bei dem Benutzer darum entschuldigt, dass er seinen Computer neu starten muss. Die Fehlermeldungen können „Ein kritischer Systemprozess hat den Zugriff verweigert“ lauten, mit dem Ausrufezeichensymbol darauf, und sie melden darüber, dass Sie sich vom System abmelden.

Was die Dateiverschlüsselung betrifft verwendet Cerber unterschiedliche Module zur Verschlüsselung der Dateien des Benutzers. Ein der Module ist eine Datei, die eine Liste von Dateinamenerweiterungen erhält, auf die der Enkryptor untersucht. Das sind die Dateinamenerweiterungen, auf die sich Cerber richtet und die sie verschlüsseln kann:

→ .contact, .dbx, .doc, .docx, .jnt, .jpg, .mapimail, .msg, .oab, .ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config, .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit, .m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, .3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java, .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .pspimage, .r3d, .rw2, .sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .xlsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh, .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc, .sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv, .gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png, .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr, .ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .ads, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bank, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal, .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd, .fh, .fhd, .gray, .grey, .gry, .hbk, .ibank, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .moneywell, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl, .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem, .plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex, .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv (Source: Bleeping Computer)

Nachdem das Scannen abgeschlossen ist, verschlüsselt Cerber die Dateien mit einem 256 Bit AES Verschlüsselungsalgorithmus, klassifiziert als Suite.B-Verschlüsselung, die von der USA-Regierung zur Verschlüsselung von vertraulichen Daten benutzt wird. Cerber umbenennt auch die Dateinamenerweiterung in .CERBER. So sieht eine verschlüsselte Datei vor und nach der Verschlüsselung:

→ Vor der Verschlüsselung:

New Text Document.txt

Nach Cerber:

2308z2b.cerber

Cerber hinterlässt auch ein paar Dateien vom Typ „Erpresserbrief“ auf der Arbeitsoberfläche des Benutzers:

- # DECRYPT MY FILES #.html

- # DECRYPT MY FILES #.txt

- # DECRYPT MY FILES #.vbs

Das “.vbs”-Skript ist besonders interessant, weil die betroffenen Benutzer berichten, dass der Erpresserbrief von Text in eine Audiobotschaft übertragen worden ist. Cerber benachrichtigt die Benutzer, indem sie mehrmals „Achtung! Ihre Dateien sind verschlüsselt worden!“ wiederholt, samt kurzen Hinweisen was weiter zu tun ist. Das gilt als eine Angstmacherei der Entwickler der Cerber-Ransomware, um den Benutzern Angst einzujagen.

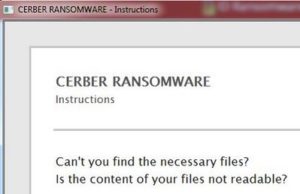

Im Unterschied zu den anderen Erpresserbriefen, hat Cerber eine kurze Mitteilung für den betroffenen Benutzer:

→ “CERBER

Ihre Dokumente, Bildern Datenbanken und weitere wichtige Dateien sind verschlüsselt!

Um die Dateien zu entschlüsseln, folgen Sie den Anweisungen:

1. Laden Sie < von https://www.torproject.org/ herunter und installieren Sie.

2. Führen Sie es aus

3. In <> öffnen Sie die Webseite:

// {Hyperlink auf den Entschlüsselungsservice hier mit der .onion Domain} //

4. Folgen Sie den Anweisungen dieser Webseite. ”

Auf dem Entschlüsselungshyperlink unterstützt die Ransomware 12 Sprachen, von denen die unterschiedlichen Benutzer auswählen können. Sie hat einen Countdown-Timer und einen Service, der Informationen darüber liefert, wie Sie das Lösegeld bezahlen können und ob das Geld gezahlt worden ist oder nicht.

Entfernen von der Cerber-Ransomware und Wiederherstellung von .CERBER verschlüsselten Dateien

Was das Entfernen der Ransomware anbelangt, ist es zu empfehlen, dass man eine erweiterte Software gegen Schadsoftware benutzt, weil sich die Ransomware selbst nach der Verschlüsselung löschen kann, aber das Exploit-Kit kann immer noch auf dem Computer gespeichert werden. Für maximale Effizienz ist es zu empfehlen, dass man das Entfernen des Virus benutzt, das unten schrittweise beschrieben ist.

Falls Sie erfolgreich die Dateien wiederherstellen möchten, wird die direkte Entschlüsselung nicht klappen, weil sie nicht für diese Ransomware geschaffen. Trotzdem halten wir Sie auf dem neuesten Stand in unserem Forum. Inzwischen haben wir alternative Methoden zur Wiederherstellung von Dateien vorgesehen /unten/.

Cerber manuell von Ihrem Computer entfernen

Achtung! Wichtige Information über die Bedrohung Cerber:Eingriff in die Systemdateien und Register. So kann Ihr Computer beschädigt werden. Falls Ihre Computerkenntnisse nicht auf professioneller Ebene sind, haben Sie keine Angst. Sie können selbst die Beseitigung nur im Rahmen von 5 Minuten durchführen, mit Hilfe von einem Tool zum Entfernen von Schadsoftware.

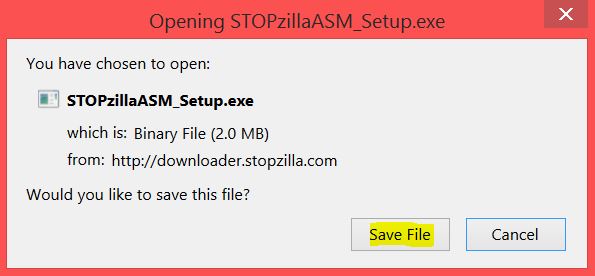

Automatisches Entfernen von Cerber durch eine erweiterte Anti-Malware-Programm herunterzuladen.

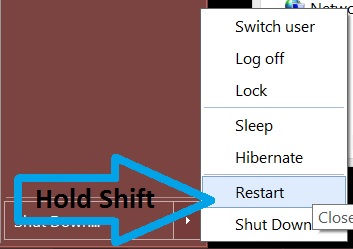

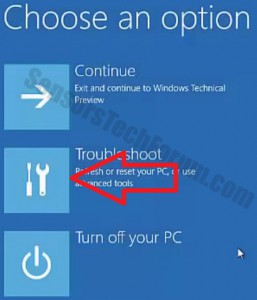

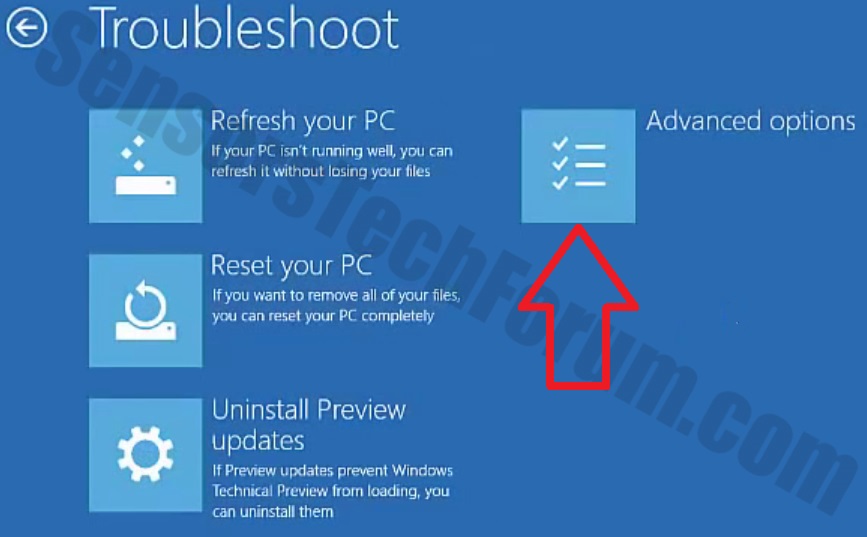

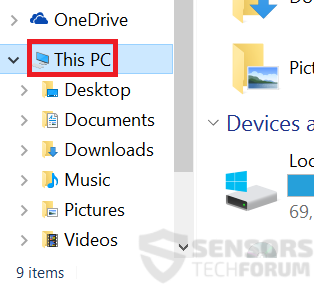

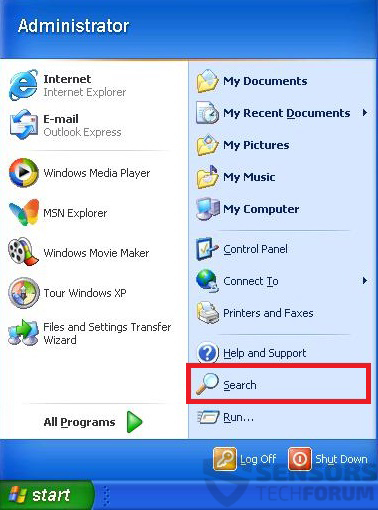

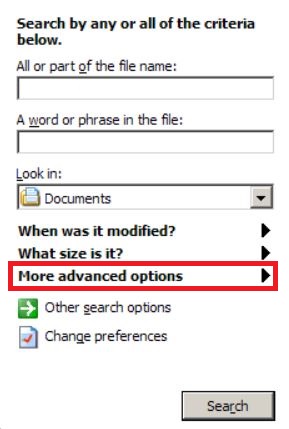

1.Für Windows 7, XP und Vista.

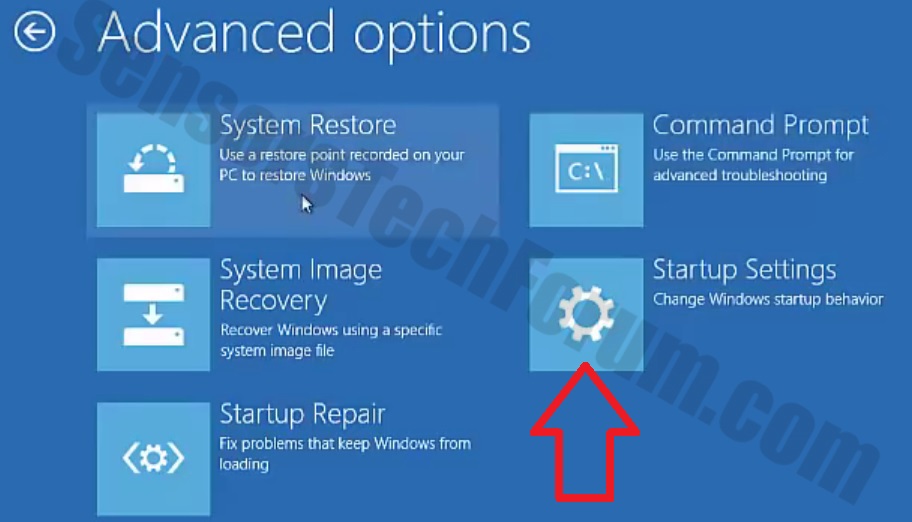

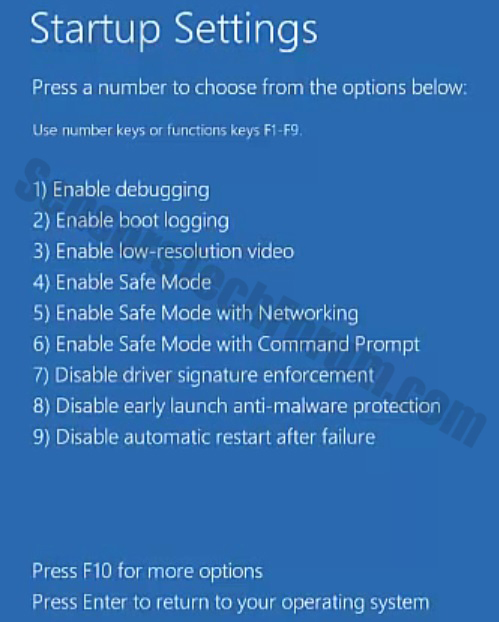

1.Für Windows 7, XP und Vista. 2. Für Windows 8, 8.1 und 10.

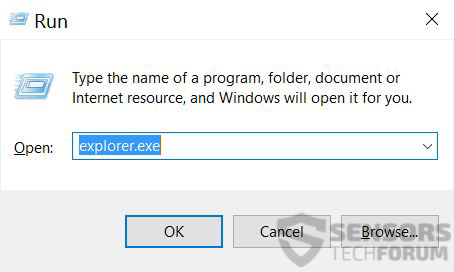

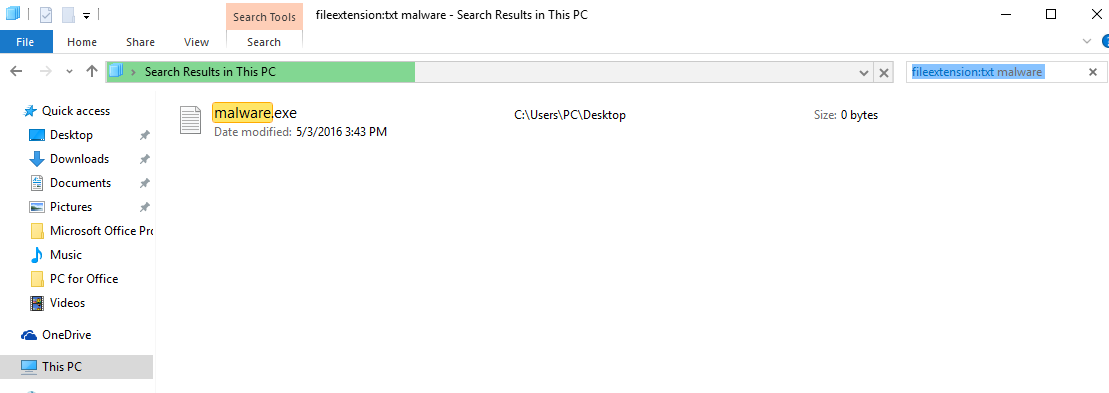

2. Für Windows 8, 8.1 und 10. Fix registry entries created by Cerber on your PC.

Fix registry entries created by Cerber on your PC.

1. Installieren Sie SpyHunter zu scannen und entfernen Cerber.

1. Installieren Sie SpyHunter zu scannen und entfernen Cerber.

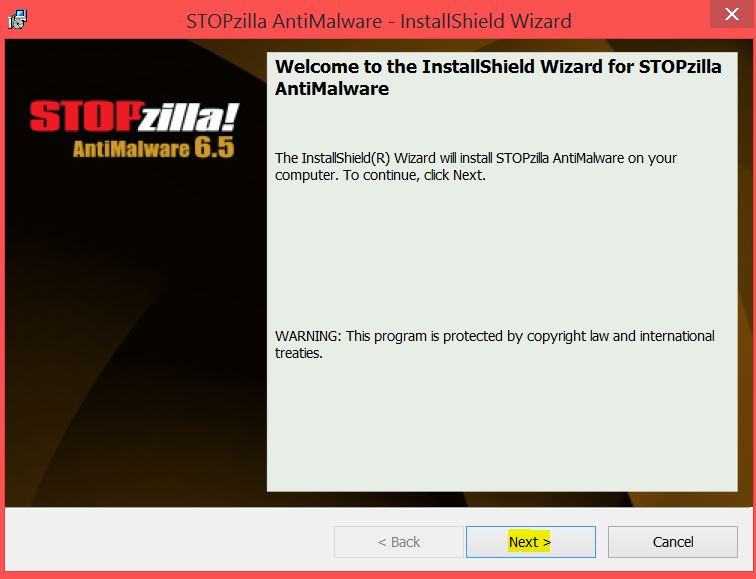

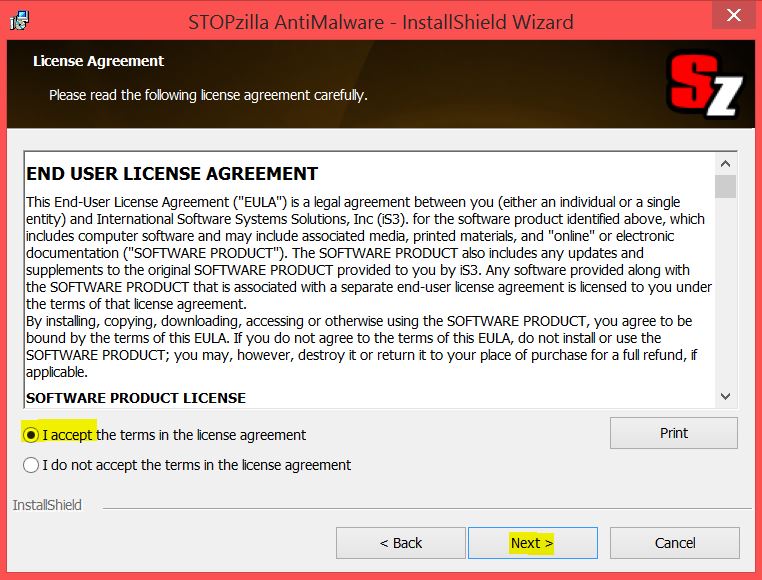

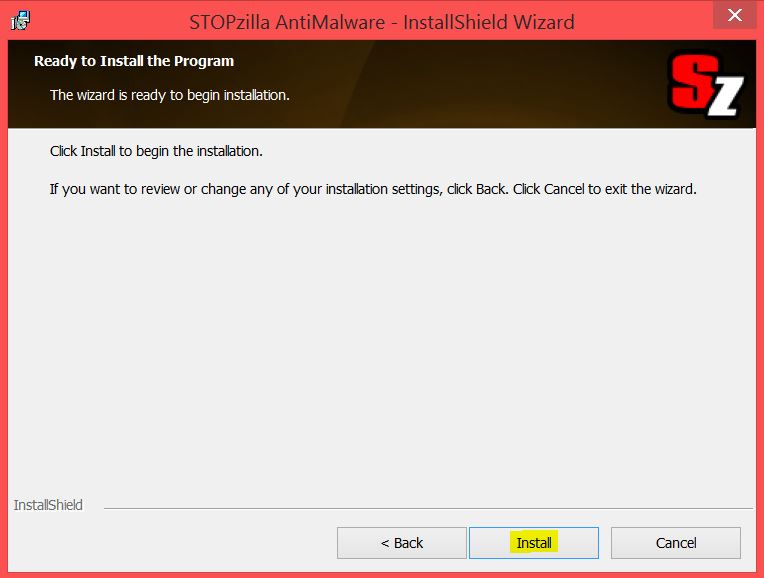

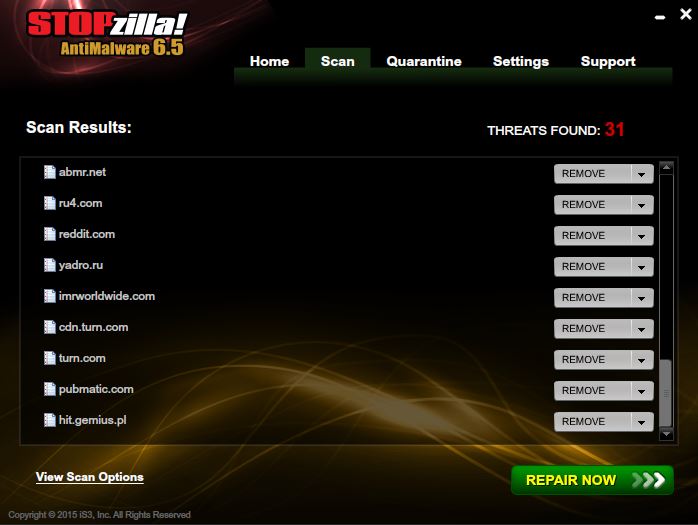

STOPZilla Anti Malware

STOPZilla Anti Malware