Die Forscher bösartiger Software haben letzte Nacht ganz neuen Stamm der Ransomware Locky gefunden, nach der Erfindung der Variante mit der .shit Extension. Die Autoren des Virus haben beschlossen, das Thema der nordischen Mythologie wieder in ihre Ransomware Projekte zu integrieren, wie die .thor Extension, die zu den verschlüsselten Dateien hinzugefügt wird, zeigt. Lesen Sie weiter, um zu erfahren, wie Sie den Virus loswerden und wie Sie versuchen können, Ihre Dateien wiederherzustellen.

Die Forscher bösartiger Software haben letzte Nacht ganz neuen Stamm der Ransomware Locky gefunden, nach der Erfindung der Variante mit der .shit Extension. Die Autoren des Virus haben beschlossen, das Thema der nordischen Mythologie wieder in ihre Ransomware Projekte zu integrieren, wie die .thor Extension, die zu den verschlüsselten Dateien hinzugefügt wird, zeigt. Lesen Sie weiter, um zu erfahren, wie Sie den Virus loswerden und wie Sie versuchen können, Ihre Dateien wiederherzustellen.

Zusammengefasste Information über die Bedrohung

| Name |

.thor files |

| Typ | Ransomware, cryptovirus |

| Kurze Beschreibung | Diese Ransomware verschlüsselt Ihre Daten und gibt auf dem Bildschirm die Lösegeld – Meldung mit Zahlungsanweisungen aus./td> |

| Symptome | Die verschlüsselten Dateien haben die Endung .thor angehängt. |

| Ausbreitungsmethode | Spam Emails, Email Anhänge (.wsf, .js, .hta, .zip, .vbs, .bin), Google Docs |

| Erkennungswerkzeug |

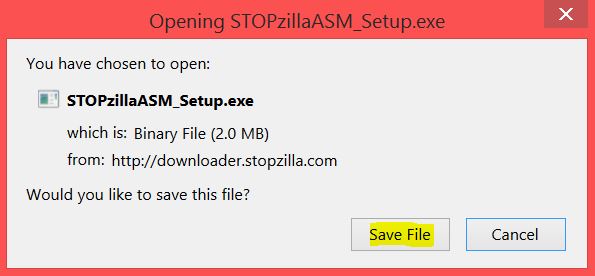

Überprüfen Sie, ob Ihr System von Locky Ransomware betroffen ist. Download

Werkzeug zum Entfernen von Schadsoftware

|

Ransomware Locky – Ausbreitung

Der letzte bösartige Stamm der Die Ransomware Locky wendet Command and Control Server als Ausbreitungsmethode an. Die Spam – Meldungen mit leerem Körper haben herunterladende Anhänge. Danach verschlüsseln die herunterladende Anhänge zusammen mit der Ransomware Ihre Daten. Diese Meldung – Anhänge sehen wie legitime Dokumente aus, und der Name und die Adresse und die e-mail Adresse können Name, Adresse und e-mail Adresse tatsächlicher Gesellschaften nachahmen. Die Anhänge enthalten Skripts oder Downloader, und sie benutzen als Datei – Typen: .wsf, .js, .hta, .zip, .vbs und .bin.

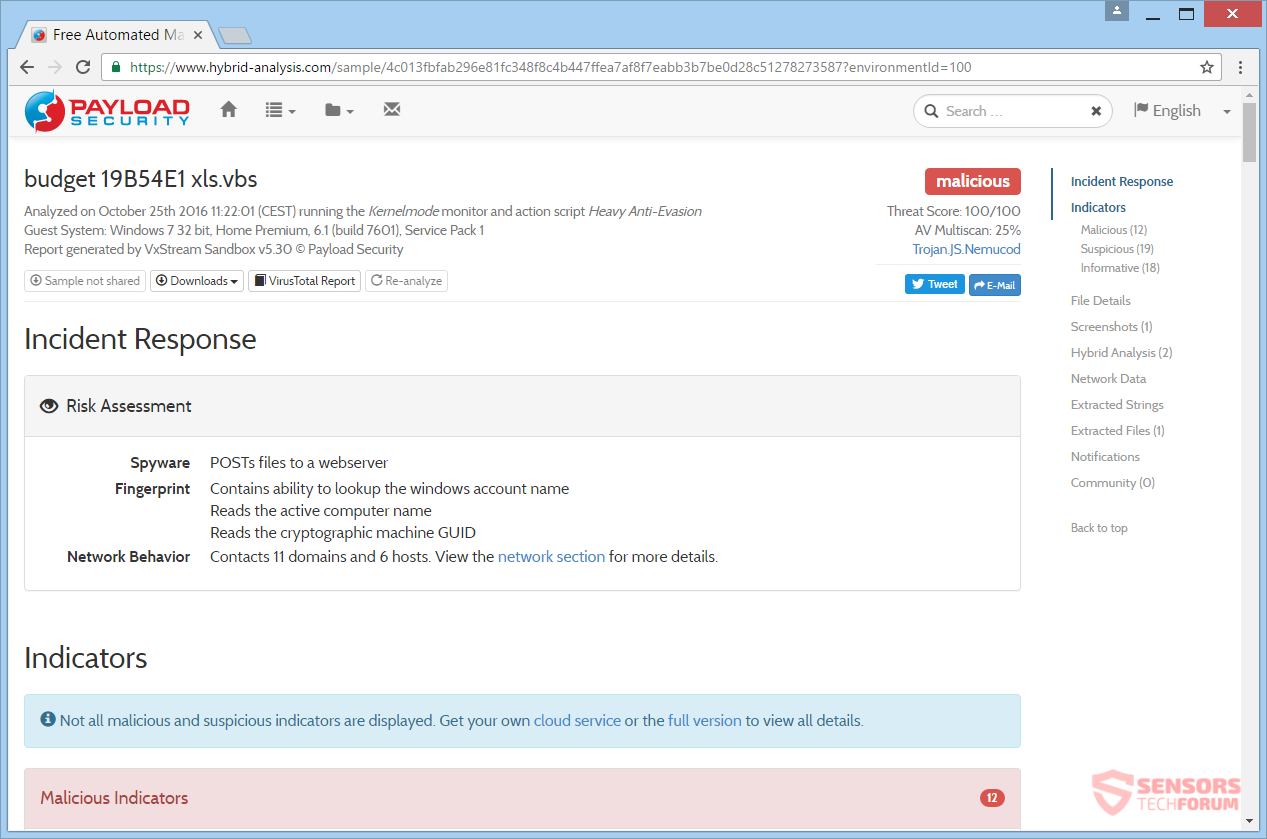

Hierfür ein Beispiel so einer Datei von Payload Security entdeckten Datei:

Die Ransomware Locky kann auch über soziale Medien oder Datentauschseiten ausbreiten. Ein Plattform berichtet über die Ausbreitung bösartiger Dateien mittels Google Docs. Öffnen Sie keine verdächtige Links, Anhänge oder Dateien oder solche von unbekannten Quellen. Bevor Sie Dateien öffnen, überprüfen Sie ob sie nicht von den oben genannten Typen sind, sowie .exe . Zusätzlich scannen Sie immer mit einem Sicherheitsmittel ein, überprüfen Sie ihre Unterschriften und Größen. Sehen Sie in unserem Forum über Ratschläge über Vorbeugung von Ransomware.

Beschreibung von Ransomware Locky

Die Ransomware Locky benutzt neue Extension von verschlüsselten Dateien, und nämlich die .thor Extension. Man kann sagen, dass die Autoren des Cryptovirus zu ihren Wurzeln zurückkehren – also, die nordische Mythologie war in den Köpfen der Cyber – Verbrecher. Die meisten Extensionen, die diese Ransomware benutzt, wurden nach Thor, Odin, und Loki genannt, die alle Götter in der nordischen Mythologie sind. Obwohl die Betrüger auch die Bilder der Götter aus den Marvel Komiksammlungen und Filmen im Kopf haben könnten. Was noch interessanter ist – Heimdal ist auch ein nordischer Gott (Sohn von Odin) und Heimdal Security ist nach ihm genannt. Ob die Schöpfer der bösartigen Software Heimdal Security vortäuschen? Oder Programme gegen bösartige Software im allgemeinen?

Der Virus benutzt C2 (Command and Control) Servers für die Ausbreitung seiner Payload – Dateien, wie im letzten Abschnitt beschrieben. Die Dateien enthalten bösartige Scripts, die auf Ihrem Rechner .dll Dateien herunterladen. Als die Datei läuft, wird das Computersystem infiziert. Sie können einige der C2 Server hierunter sehen:

- 185.102.136.77:80/linuxsucks.php

- 91.200.14.124:80/linuxsucks.php

- 91.226.92.225:80/linuxsucks.php

- 77.123.14.137:221/linuxsucks.php

- yptehqhsgdvwsxc.biz/linuxsucks.php

- fvhnnhggmck.ru/linuxsucks.php

- krtwpukq.su/linuxsucks.php

- tdlqkewyjwakpru.ru/linuxsucks.php

Ransomware Locky kann von zahlreichen Quellen heruntergeladen werden, manche davon sind unten aufgelistet.

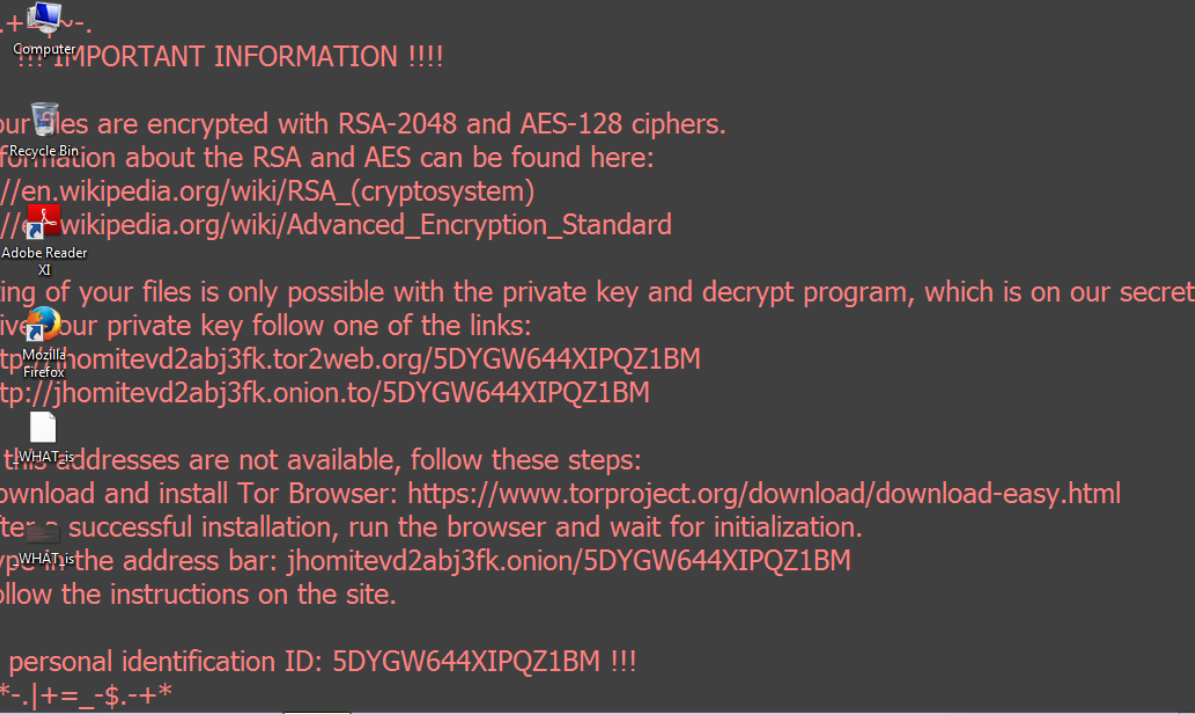

Nach Ausführung des Payloads werden Ihre Dateien verschlüsselt, und eine Lösegeld – Meldung erscheint. Kopie dieser Meldung wird als Datei unter dem Namen _WHAT_is.bmp gespeichert.

Die Lösegeld – Meldung mit Anweisungen wird das Hintergrundbild des Bildschirms ersetzen.

Die Lösegeld – Meldung sieht genauso wie die früheren Varianten aus wie die Variante mit der .shit Extension:

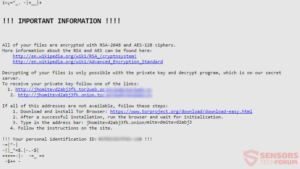

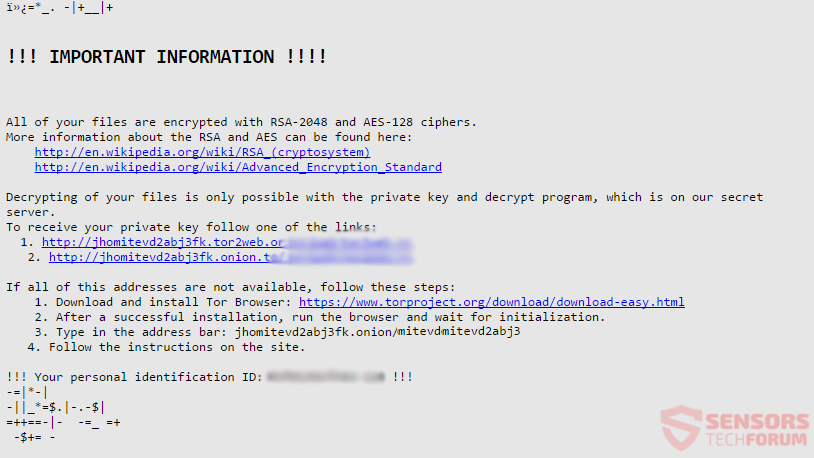

Wenn Sie die _WHAT_is.html Datei herunterladen sieht sie wie folgt aus:

Der Text lautet:

!!! WICHTIGE INFORMATION !!!

Alle Ihrer Dateien sind mit RSA-2048 und AES-128 Ziffern infiziert.

Mehr über RSA und AES erfahren Sie hier:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Sie können Ihre Dateien nur mit der Hilfe des privaten Schlüssels und des Entzifferungsprogramms entschlüsseln, die sich auf unserem heimlichen Server befinden.

Um Ihren privaten Schlüssel zu erwerben, besuchen Sie einen der folgenden Links:

1. http://jhomitevd2abj3fk.tor2web.org/5DYGW6MQXIPQSSBB

2. http://jhomitevd2abj3fk.onion.to/5DYGW6MQXIPQSSBB

Sollten alle diese Adressen nicht erreichbar sein, folgen sie diese Schritte:

1. Laden Sie Tor Browser und spielen Sie sie auf: https://www.torproject.org/download/download-easy.html

2. Nach erfolgreichem Aufspielen starten Sie den Browser und warten Sie die Initialisierung ab.

3. Geben Sie in der Adresszeile ein: jhomitevd2abj3fk.onion/5DYGW6MQXIPQSSBB

4. Folgen Sie die Anweisungen auf dieser Seite.

!!! Ihr persönlicher Identifikator: 5DYGW6MQXIPQSSBB !!!

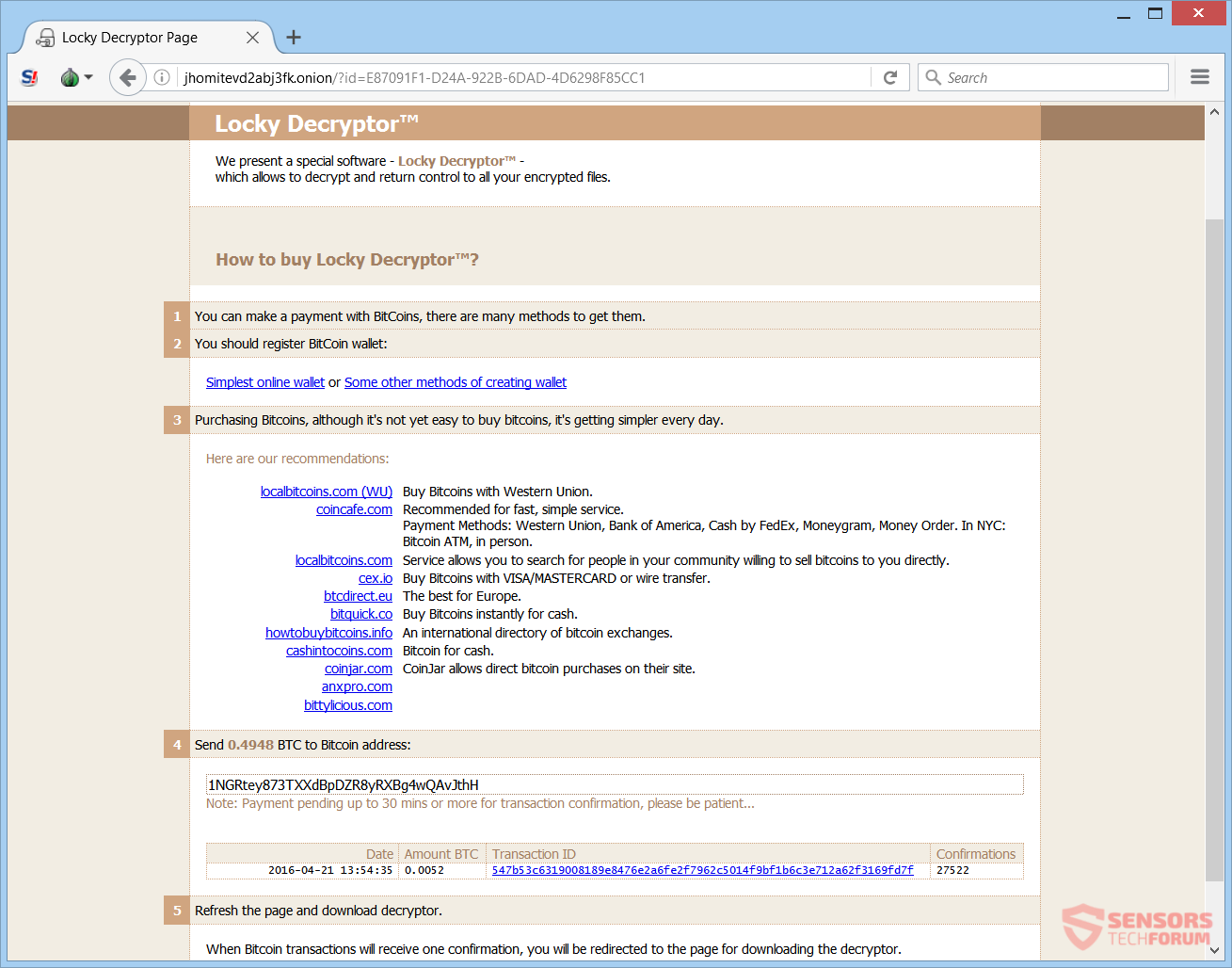

Wir haben den Locky Virus über Zahlungsanweisungen in einigen Varianten gesehen. Sie bekommen Zugriff zu diesen Service nach Eingabe des Namens der verschlüsselten Datei (das ist gemacht, um den Zutritt zum Service einzuschränken). Die versteckte Seite am TOR Netzwerk finden Sie unten:

Die Ransomware Locky hat keine Varianten, die entschlüsselt sind, und der Kode dieser Variante ist von den gleichen Autoren. Die schon mit einer älteren Variante dieses Virus infizierten Anwender berichten, dass sie ihre Dateien selbst nach Bezahlung des Lösegelds entschlüsseln konnten. Also, es macht keinen Sinn, mit den Cyber – Verbrechern in Kontakt zu kommen oder selbst an Zahlung denken. Die Betrüger werden offensichtlich einfach weitere Ransomware Viruse entwickeln.

Über 400 Datei – Typen werden zur Zeit mit der Ransomware Locky verschlüsselt mit den folgenden Extensionen:

→txt, .pdf, .html, .rtf, .avi, .mov, .mp3, .mp4, .dwg, .psd, .svg, .indd, .cpp, .pas, .php, .java, .jpg, .jpeg, .bmp, .tiff, .png, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .yuv, .ycbcra, .xis, .wpd, .tex, .sxg, .stx, .srw, .srf, .sqlitedb, .sqlite3, .sqlite, .sdf, .sda, .s3db, .rwz, .rwl, .rdb, .rat, .raf, .qby, .qbx, .qbw, .qbr, .qba, .psafe3, .plc, .plus_muhd, .pdd, .oth, .orf, .odm, .odf, .nyf, .nxl, .nwb, .nrw, .nop, .nef, .ndd, .myd, .mrw, .moneywell, .mny, .mmw, .mfw, .mef, .mdc, .lua, .kpdx, .kdc, .kdbx, .jpe, .incpas, .iiq, .ibz, .ibank, .hbk, .gry, .grey, .gray, .fhd, .ffd, .exf, .erf, .erbsql, .eml, .dxg, .drf, .dng, .dgc, .des, .der, .ddrw, .ddoc, .dcs, .db_journal, .csl, .csh, .crw, .craw, .cib, .cdrw, .cdr6, .cdr5, .cdr4, .cdr3, .bpw, .bgt, .bdb, .bay, .bank, .backupdb, .backup, .back, .awg, .apj, .ait, .agdl, .ads, .adb, .acr, .ach, .accdt, .accdr, .accde, .vmxf, .vmsd, .vhdx, .vhd, .vbox, .stm, .rvt, .qcow, .qed, .pif, .pdb, .pab, .ost, .ogg, .nvram, .ndf, .m2ts, .log, .hpp, .hdd, .groups, .flvv, .edb, .dit, .dat, .cmt, .bin, .aiff, .xlk, .wad, .tlg, .say, .sas7bdat, .qbm, .qbb, .ptx, .pfx, .pef, .pat, .oil, .odc, .nsh, .nsg, .nsf, .nsd, .mos, .indd, .iif, .fpx, .fff, .fdb, .dtd, .design, .ddd, .dcr, .dac, .cdx, .cdf, .blend, .bkp, .adp, .act, .xlr, .xlam, .xla, .wps, .tga, .pspimage, .pct, .pcd, .fxg, .flac, .eps, .dxb, .drw, .dot, .cpi, .cls, .cdr, .arw, .aac, .thm, .srt, .save, .safe, .pwm, .pages, .obj, .mlb, .mbx, .lit, .laccdb, .kwm, .idx, m11, .html, .flf, .dxf, .dwg, .dds, .csv, .css, .config, .cfg, .cer, .asx, .aspx, .aoi, .accdb, .7zip, .xls, .wab, .rtf, .prf, .ppt, .oab, .msg, .mapimail, .jnt, .doc, .dbx, .contact, .mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .wallet, .upk, .sav, .ltx, .litesql, .litemod, .lbf, .iwi, .forge, .das, .d3dbsp, .bsa, .bik, .asset, .apk, .gpg, .aes, .arc, .paq, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .nef, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .mdb, .sql, .sqlitedb, .sqlite3, .pst, .onetoc2, .asc, .lay6, .lay, .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .dot, .max, .xml, .txt, .csv, .uot, .rtf, .pdf, .xls, .ppt, .stw, .sxw, .ott, .odt, .doc, .pem, .csr, .crt, .key

Alle verschlüsselten Dateien haben die Extension .thor hinzugefügt, geändert zu zufälligen Zeichen. Der Verschlüsselungsalgorithmus, von dem behauptet wird, dass er von Locky angewandt wird, ist RSA-2048 mit AES 128-bit Ziffern, und es sieht so aus, dass das stimmt.

Es ist hoch wahrscheinlich, dass das letzte Beispiel von Locky Ransomware die Schattenkopien ( Shadow Volume Copies ) des Betriebssystems Windows mittels folgenden Befehls löscht:

→vssadmin.exe delete shadows /all /Quiet

Lesen Sie weiter, wie die Ransomware entfernt werden, und welche Methoden Sie anzuwenden versuchen können, um Teil der Information Ihrer Dateien entschlüsseln zu können.

Locky Virus entfernen und .thor Dateien wiederherstellen

Falls Ihr Rechner mit dem Locky Ransomware Virus infiziert ist, brauchen Sie bestimmte Erfahrung in Virenentfernung. Sie müssen diese Ransomware schnellstens loswerden, bevor sie die Chance bekommt, auszubreiten und weitere Rechner zu infizieren. Sie müssen diese Ransomware entfernen und die folgenden Anweisungen schrittweise folgen. Für Information über die Methode, die Sie zwecks Wiederherstellung Ihrer Daten versuchen können, besuchen Sie bitte den Schritt unter dem Titel 2. Restore files encrypted by Locky Ransomware (Mit Locky Ransomware verschlüsselte Dateien wiederherstellen).

Achtung! Wesentliche Information über die Bedrohung .thor files: Die manuelle Beseitigung von .thor files erfordert Eingriff in die Systemdateien und Register. So kann Ihr Computer beschädigt werden. Falls Ihre Computerkenntnisse nicht auf professioneller Ebene sind, haben Sie keine Angst. Sie können selbst die Beseitigung nur im Rahmen von 5 Minuten durchführen, mit Hilfe von einem malware removal tool.

Automatisches Entfernen von .thor files durch eine erweiterte Anti-Malware-Programm herunterzuladen.

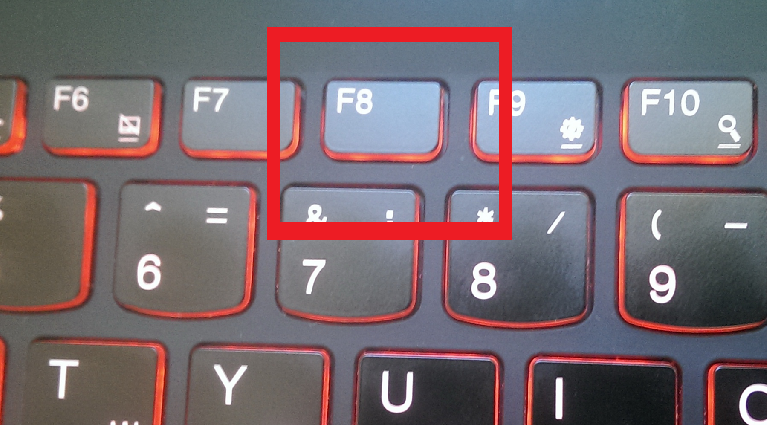

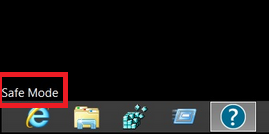

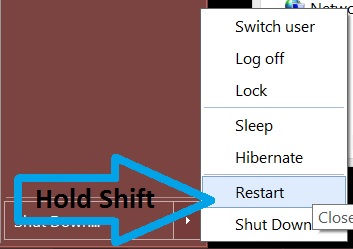

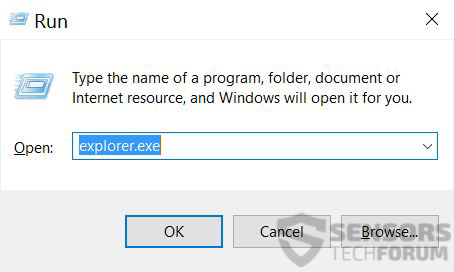

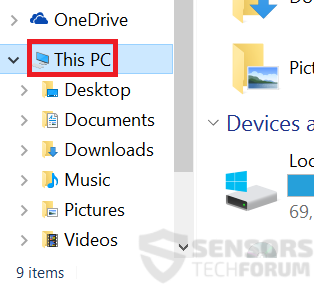

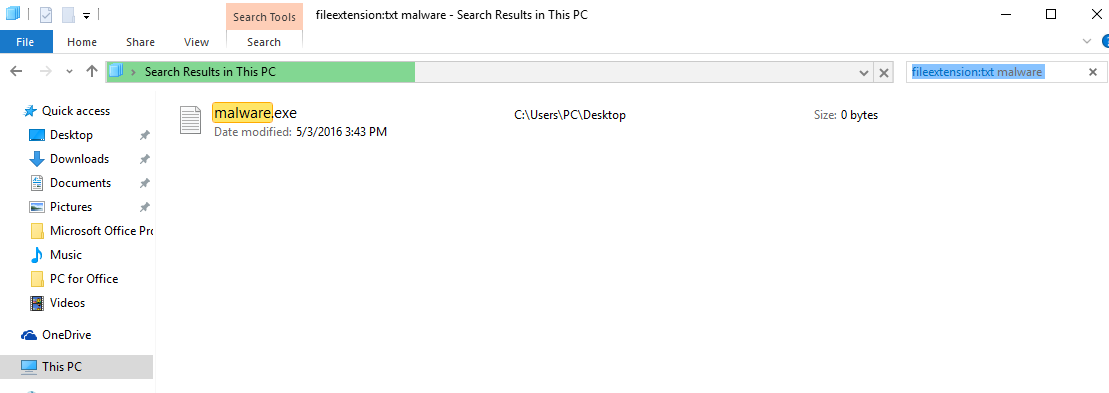

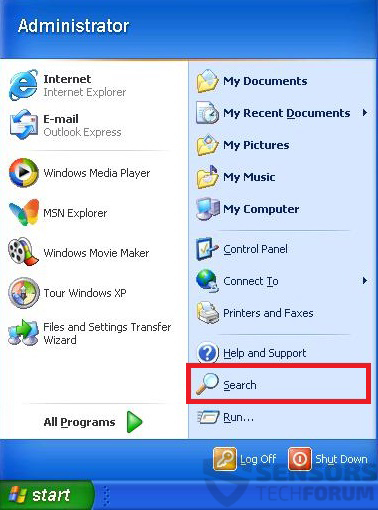

1.Für Windows 7, XP und Vista.

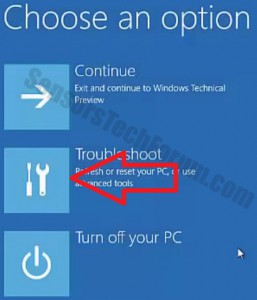

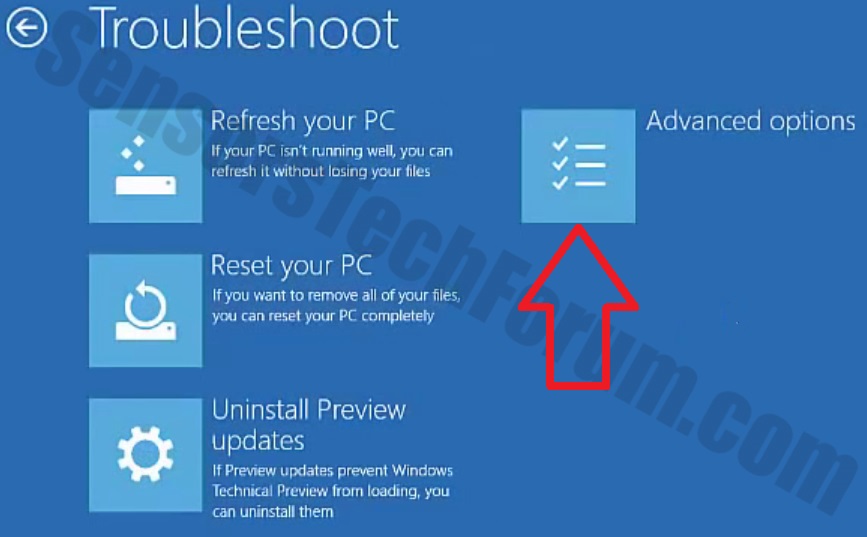

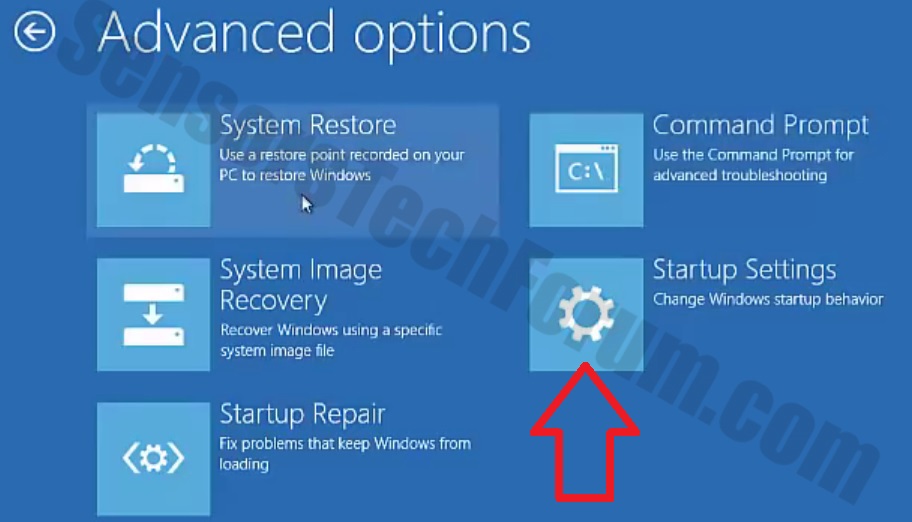

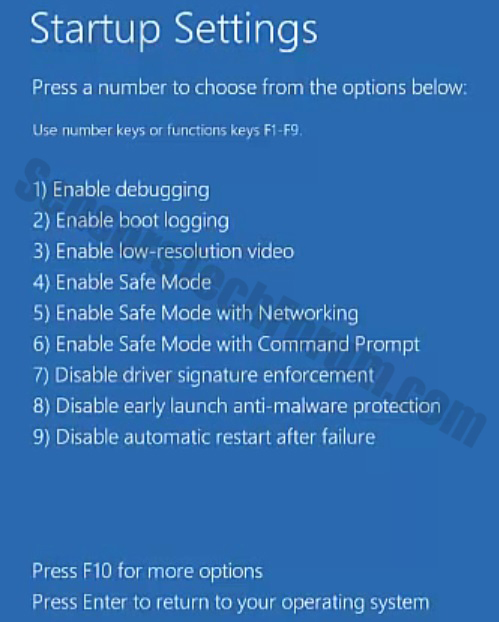

1.Für Windows 7, XP und Vista. 2. Für Windows 8, 8.1 und 10.

2. Für Windows 8, 8.1 und 10. Fix registry entries created by .thor files on your PC.

Fix registry entries created by .thor files on your PC.

1. Installieren Sie SpyHunter zu scannen und entfernen .thor files.

1. Installieren Sie SpyHunter zu scannen und entfernen .thor files.

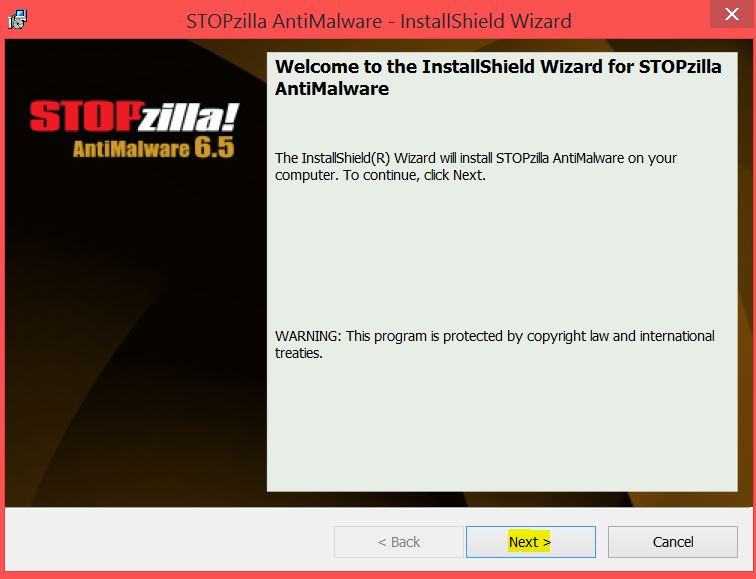

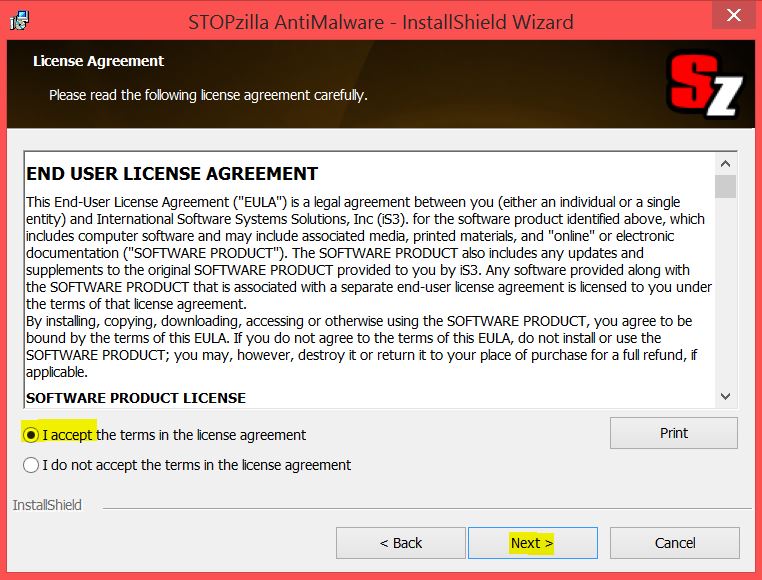

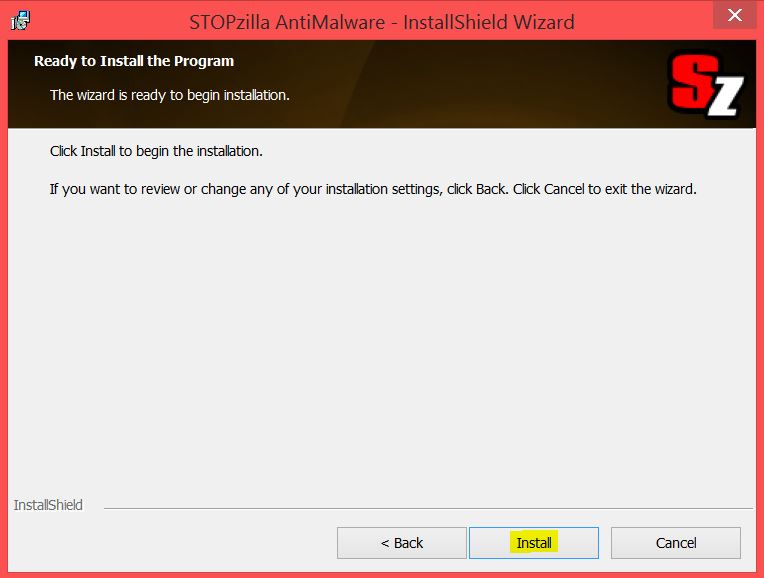

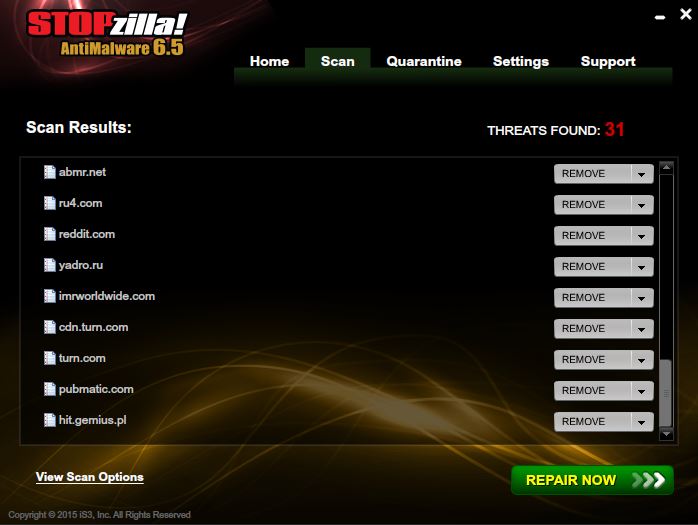

STOPZilla Anti Malware

STOPZilla Anti Malware