Eine neue Ransomware (eine Art von Schadsoftware, die den Zugriff des Benutzers auf den Computer blockiert, bis ein Lösegeld bezahlt wird) ist entstanden. Ihr Name ist Crysis und sie benutzt die Dateinamenerweiterung .CrySiS für verschlüsselte Dateien. Ein RSA-Algorithmus und AES-Blockchiffren kombinieren sich im Verschlüsselungsprozess. Der Erpresserbrief stellt ein Foto dar, das als Hintergrundbild des Benutzersrechners eingestellt wird. Um diese Ransomware zu entfernen und um zu erfahren, wie Sie Ihre Dateien wiederherzustellen versuchen, lesen Sie aufmerksam diesen Artikel.

Eine neue Ransomware (eine Art von Schadsoftware, die den Zugriff des Benutzers auf den Computer blockiert, bis ein Lösegeld bezahlt wird) ist entstanden. Ihr Name ist Crysis und sie benutzt die Dateinamenerweiterung .CrySiS für verschlüsselte Dateien. Ein RSA-Algorithmus und AES-Blockchiffren kombinieren sich im Verschlüsselungsprozess. Der Erpresserbrief stellt ein Foto dar, das als Hintergrundbild des Benutzersrechners eingestellt wird. Um diese Ransomware zu entfernen und um zu erfahren, wie Sie Ihre Dateien wiederherzustellen versuchen, lesen Sie aufmerksam diesen Artikel.

Zusammengefasste Information über die Bedrohung

| Name | Crysis |

| Typ | Ransomware |

| Kurze Beschreibung | Die Ransomware verschlüsselt Dateien mit einem RSA-Algorithmus und AES-128-Blockchiffren zum Zwecke des Erhaltens einer bestimmten Geldsumme (Lösegeld) zur Entschlüsselung der betroffenen Dateien. |

| Symptome | Die Dateien sind verschlüsselt und nicht mehr zugänglich. Erpresserbrief mit Hinweisen für die Bezahlung des Lösegeldes in Form einer.txt Datei. |

| Verbreitungswege | Spam, E-Mail-Anhänge, Netzwerke für gemeinsamen Zugriff auf Dateien. |

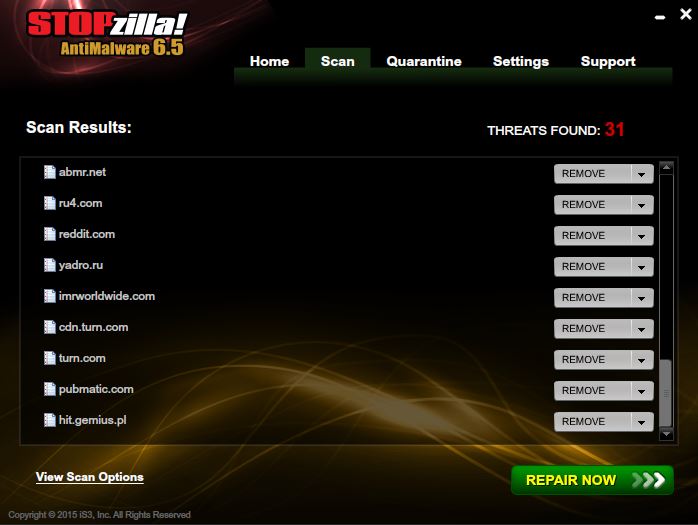

| Erkennungswerkzeug |

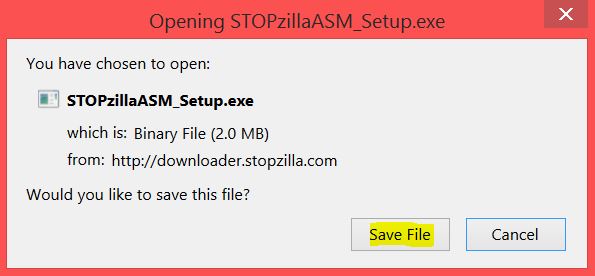

Überprüfen Sie, ob Ihr System von Crysis Ransomware angegriffen worden ist. Download

Werkzeug zum Entfernen von Schadsoftware

|

| Nutzererfahrung | Beteiligen Sie sich an unserem Forum, damit Sie über die Ransomware Crysis diskutieren |

Crysis Ransomware – Verbreitung

Die Crysis Ransomware verbreitet sich auf verschiedenen Wegen. Eine Möglichkeit ist durch Spam, der eine bösartige Datei im Anhang enthält. Im Falle, dass der Anhang geöffnet wird, bringt er automatisch Schadsoftware durch. Bösartiger Code kann sogar im Inhalt der E-Mail stecken. Das heißt, dass Sie angegriffen werden können, wenn Sie solche E-Mail geöffnet haben, egal ob Sie den Anhang benutzt haben oder nicht.

Ein weiterer Verbreitungsweg für die Ransomware sind die sozialen Netzwerke und die Zentren für gemeinsamen Zugriff auf Dateien, die solche bösartige Anhänge oder solche, die die Crysis Ransomware in sich selbst enthalten kann, enthalten. Die Dateien können als etwas Nützliches, das Sie brauchen, eine wichtige Aktualisierung z.B., vorgestellt werden. Die Besuche von unzuverlässlichen Webseiten oder das Klicken auf Hypertext-Links können auch zur Ansteckung mit Schadsoftware führen.

Crysis Ransomware – technische Information

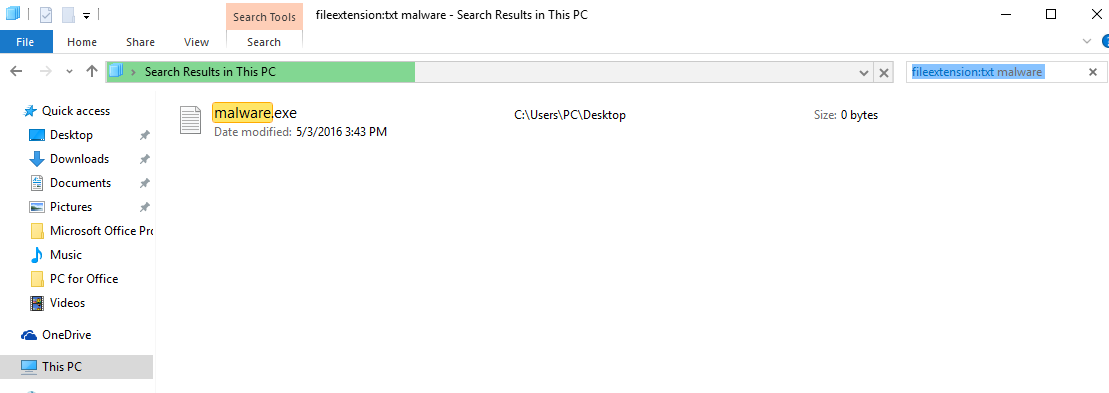

Die Crysis Ransomware ist von Forschern als Schadsoftware klassifiziert. Ist ein Computer von der Schadsoftware angegriffen worden, erstellt er eine ausführbare Datei, sowie neue Werte in der Windows Registry als eine Maßnahme für Beständigkeit.

Die ausführbare Datei kann verschiedene Namen haben und zufällig generiert werden, aber sie wurde im folgenden Dateiverzeichnis mit dem Namen unten mehrmals erkannt:

%LOCALAPPDATA%\_Skanda.exe

Die Modifikationen in Windows Registry werden vor allem in diesen Aufnahmen in der System-Registry erstellt:

HKLM/Software/Microsoft/WindowsNT/CurrentVersion/Winlogon/Shell

und

HKLM/Software/Microsoft/Windows/CurrentVersion/Run/

Das umfasst auch die Anpassung der Ransomware an das automatische Starten jedes Teils des Betriebssystems von Windows.

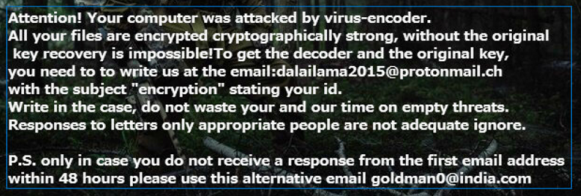

Danach wird die Ransomware eine Datei mit einem zufällig generierten Namen erstellen, die den Erpresserbrief beinhaltet. Die Anweisungen darin, wie das Lösegeld bezahlt sein kann, sind immer dieselben:

Achtung! Ihr Computer ist von Virus-Encoder angegriffen worden.

Alle Dateien von Ihnen sind stark kryptographisch verschlüsselt – ohne den Original-Schlüssel ist die Wiederherstellung unmöglich! Um den Decoder und den Original-Schlüssel zu erhalten, müssen Sie uns per E-Mail: [email protected] mit dem Betreff “encryption” (Verschlüsselung) schreiben, wobei Sie Ihren Personalausweis zeigen.

Schreiben Sie über den Fall, vertreiben Sie Ihre und unsere Zeit nicht mit Bedrohungen.

Man sendet Antworten nur an Leute, die den Fall passend behandelt haben – diese, die nicht adäquat sind, werden ignoriert.

P.S. Nur im Falle, dass Sie keine Antwort von der obengenannten Adresse im Rahmen von 48 Stunden erhalten, nutzen Sie unsere alternative E-Mail-Adresse: [email protected], um mit uns in Kontakt zu treten.

Die Datei stellt ein Foto dar, das als Hintergrundbild für Ihren Desktop eingestellt ist, nachdem der Verschlüsselungsprozess abgeschlossen ist.

Zwei unterschiedliche E-Mail-Adressen stehen für den Kontakt mit den Entwicklern von Crysis ransomware zur Verfügung. Die erste ist mit Domain in Tschechien registriert, die zweite – in Indien, aber die Herkunft der Ransomware ist zur Zeit noch unbekannt. Cyber-Kriminelle erklären in ihren Erpresserbriefen, dass Sie ihnen schreiben müssen, falls Sie Ihre Dateien entschlüsseln lassen möchten.

Sich mit den Entwicklern der Ransomware in Verbindung zu setzen, um das Lösegeld zu bezahlen, ist NICHT empfehlenswert. Es gibt keine Garantie, dass Ihre Dateien als Gegenleistung entschlüsselt und wiederhergestellt werden werden. Außerdem ist die Zahlung des Lösegeldes den Entwicklern der Ransomware der Unterstützung ihrer Handlungen und der Ermutigung der Entwicklung einer schwierigeren Version der Schadsoftware entsprechend.

Die Crysis Sansomware sucht nach der Verschlüsselung unterschiedlicher Typen von Dateien. Dateien, die verschlüsselt werden können, haben die folgenden Dateinamenerweiterungen:

→.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, .m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps

Nachdem der Verschlüsselungsprozess völlig abgeschlossen ist, haben die verschlüsselten Dateien die Dateinamenerweiterung .CrySiS. Man vermutet, dass die Verschlüsselungsmethode, die verwendet wird, ein RSA Algorithmus ist, in Kombinatione mit AES-Blockchiffren, ähnlich wie bei anderen Ransomwaren, da er für undurchdringlich gehalten wird.

Es ist bekannt, dass die Crysis Ransomware die folgenden Ablageorte verschlüsselt:

- %UserProfile%\Local Settings\Application Data

- %localappdata%

- %WINDIR%\System32

- %TEMP%

- %userprofile%\downloads

Zur Zeit ist es nicht bekannt, ob Shadow Volume Copies (Schattenkopien) vom Betriebssystem von Windows gelöscht werden, aber in diesem Fall eher ja. Nach dem Entfernen der Ransomware wäre es gut, den vierten teil von den Anweisungen unten anzusehen.

Es gibt viele Varianten der crysis Ransomware und die meisten von ihnen wirken die gleiche:

- [email protected] Ransomware

- Malevich Ransomware

- Fantom Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- [email protected] Ransomware

- Centurion_Legion Ransomware

- Better_Call_Saul Ransomware.

- Da_Vinci_Code Ransomware.

- Veracrypt Ransomware.

- DrugVokrug727 Ransowmare.

- Grand_car Ransomware.

- Meldonii Ransomware.

- Makdonalds Ransomware.

- SystemDown Ransomware.

- Radxlove7 Ransomware.

- [email protected]

- [email protected] Ransomware.

Crysis Ransomware entfernen und .Crysis verschlüsselte Dateien wiederherstellen

Im Falle, dass Sie von der Crysis Ransomware angegriffen worden sind, wäre es gut, falls Sie irgendwelche Erfahrung im Entfernen von Schadsoftware haben. Die Ransomware kann Ihre Dateien so verschlüsseln, dass Sie sie nicht mehr wiederherstellen können. Es ist empfehlenswert, dass Sie schnell sind und schrittweise den Anweisungen unten folgen.

Crysis manuell von Ihrem Computer entfernen

Achtung! Wichtige Information über die Bedrohung Crysis:Eingriff in die Systemdateien und Register. So kann Ihr Computer beschädigt werden. Falls Ihre Computerkenntnisse nicht auf professioneller Ebene sind, haben Sie keine Angst. Sie können selbst die Beseitigung nur im Rahmen von 5 Minuten durchführen, mit Hilfe von einem Tool zum Entfernen von Schadsoftware.

Automatisches Entfernen von Crysis durch eine erweiterte Anti-Malware-Programm herunterzuladen.

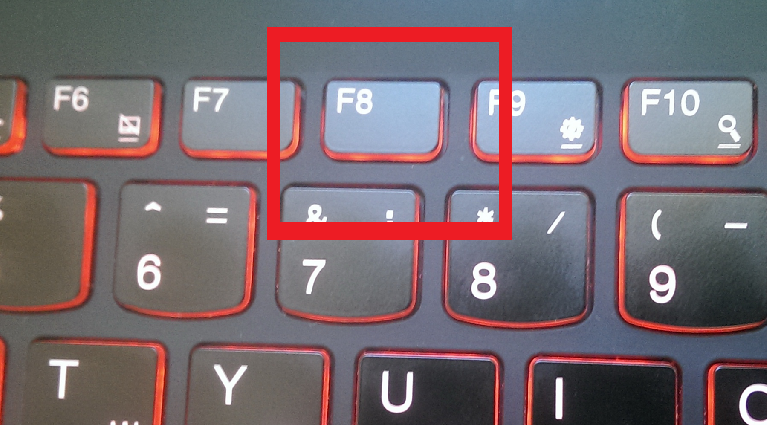

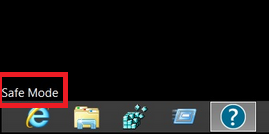

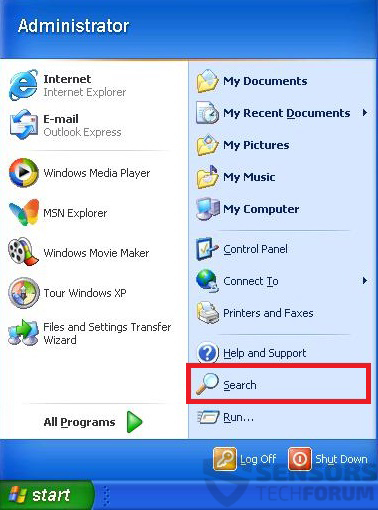

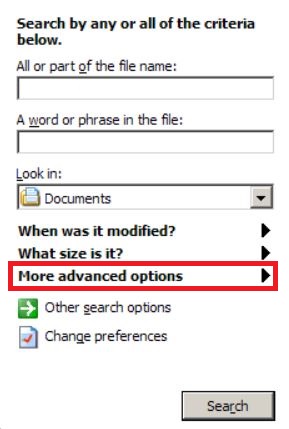

1.Für Windows 7, XP und Vista.

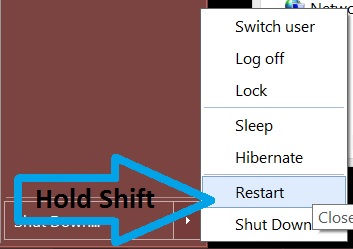

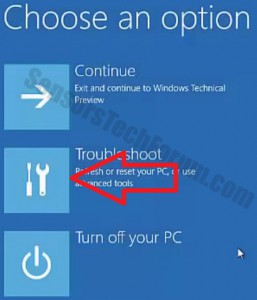

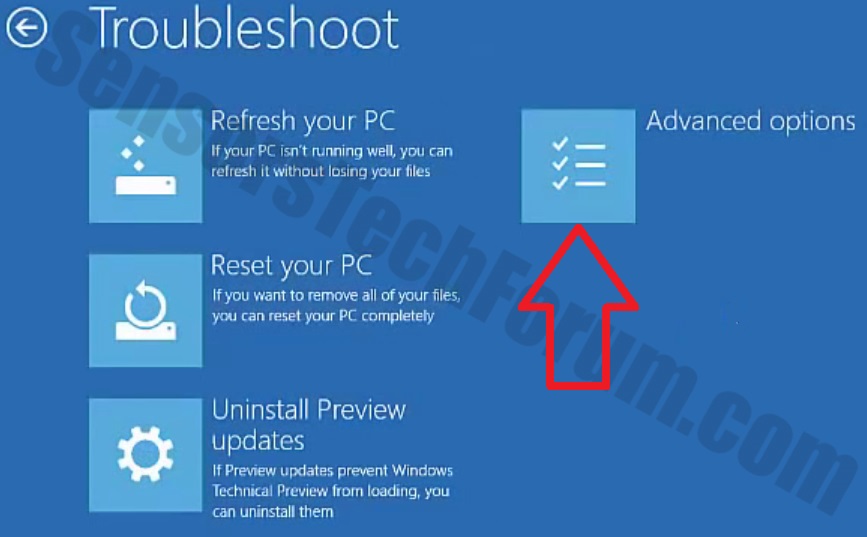

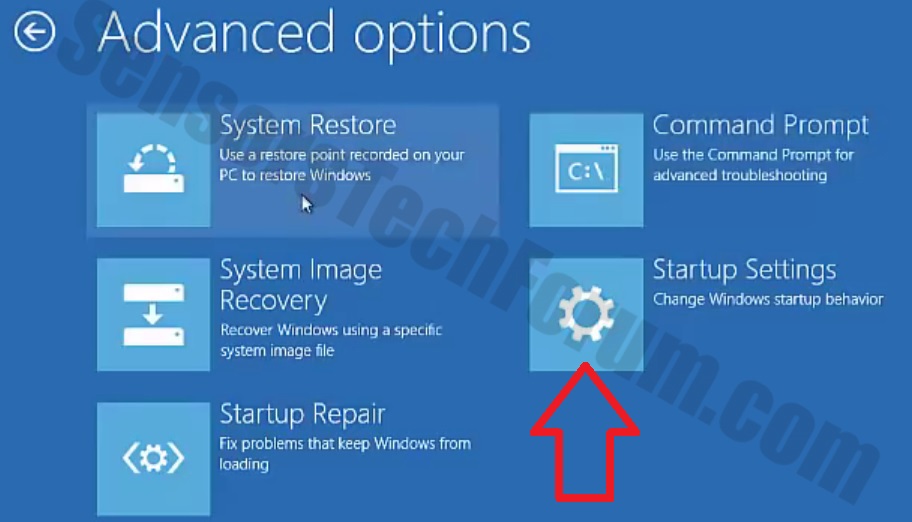

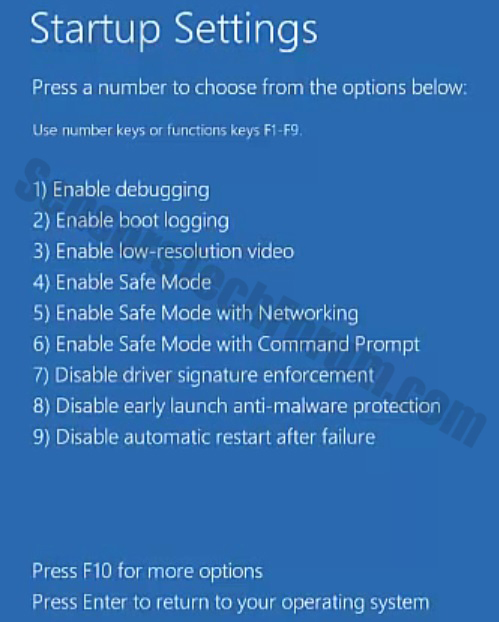

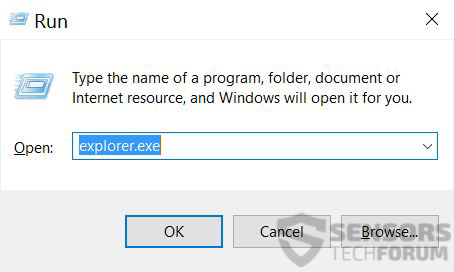

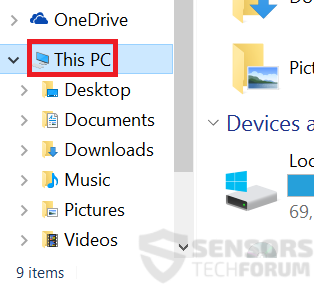

1.Für Windows 7, XP und Vista. 2. Für Windows 8, 8.1 und 10.

2. Für Windows 8, 8.1 und 10. Fix registry entries created by Crysis on your PC.

Fix registry entries created by Crysis on your PC.

1. Installieren Sie SpyHunter zu scannen und entfernen Crysis.

1. Installieren Sie SpyHunter zu scannen und entfernen Crysis.

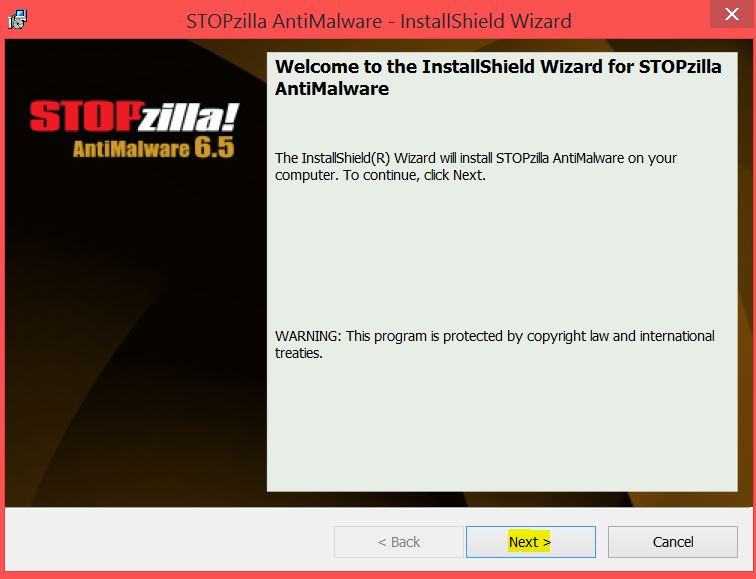

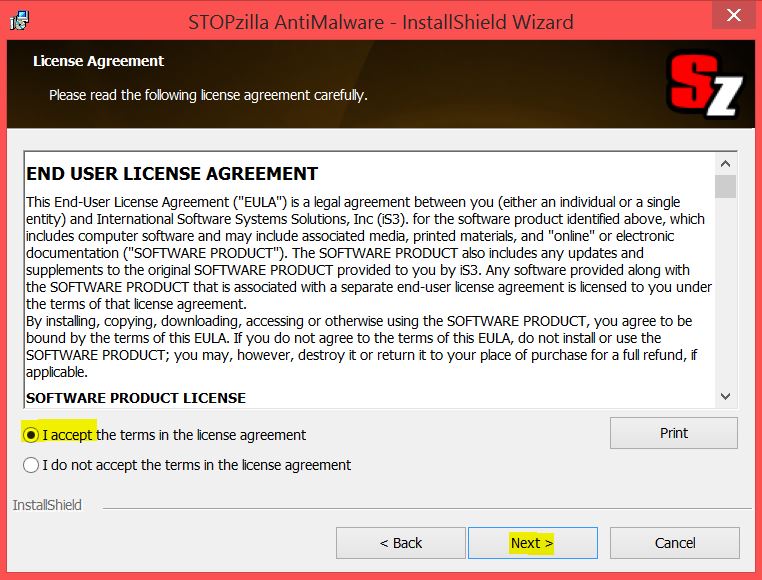

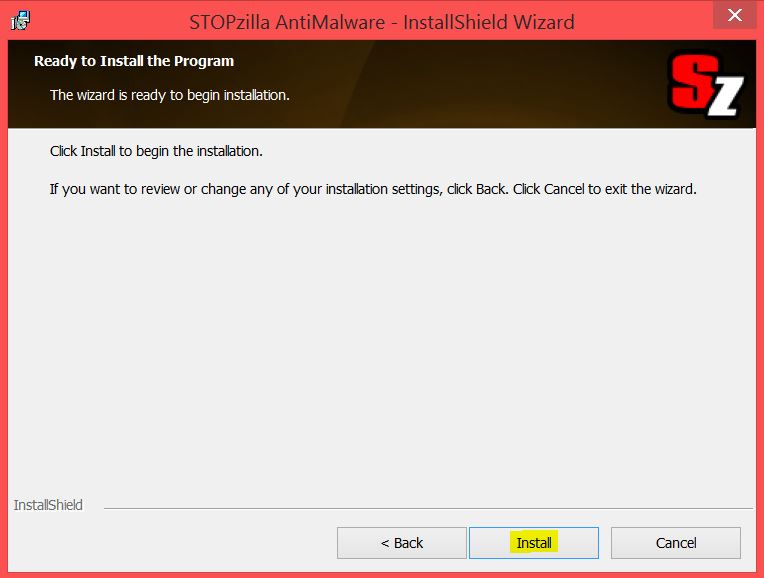

STOPZilla Anti Malware

STOPZilla Anti Malware