Die letzte Iteration von Locky Ransomware ist da. Die Dateien sind mit einer neuen Endung verschlüsselt – .shit, andere Endungen könnten jedenfalls auch vorkommen. Dieser Cryptovirus benutzt schon HTML – Dateien (.hta) und bringt zurück die Anwendung von Command and Control (C&C) Servern für Übermittlung der Payload – Datei. Lesen Sie diesen Artikel aufmerksam, um zu wissen, wie sie die Ransomware entfernen können und versuchen können, Ihre Daten wiederherzustellen.

Zusammengefasste Information über die Bedrohung

| Name |

Locky Ransomware |

| Typ | Ransomware, Cryptovirus |

| Kurze Beschreibung | Diese Ransomware verschlüsselt Ihre Daten und gibt auf dem Bildschirm die Lösegeld – Meldung mit Zahlungsanweisungen aus. |

| Symptome | Die verschlüsselten Dateien haben die Endung .shit angehängt. |

| Verbreitungswege | Spam Emails, C&C Server, HTML – Dateien in der Form von .hta |

| Erkennungswerkzeug |

Überprüfen Sie, ob Ihr System von Cerber angegriffen worden ist. Download

Werkzeug zum Entfernen von Schadsoftware

|

| Nutzererfahrung | Beteiligen Sie sich an unserem Forum, um über die Locky Ransomware zu diskutieren.. |

Locky Ransomware – Ausbreitung

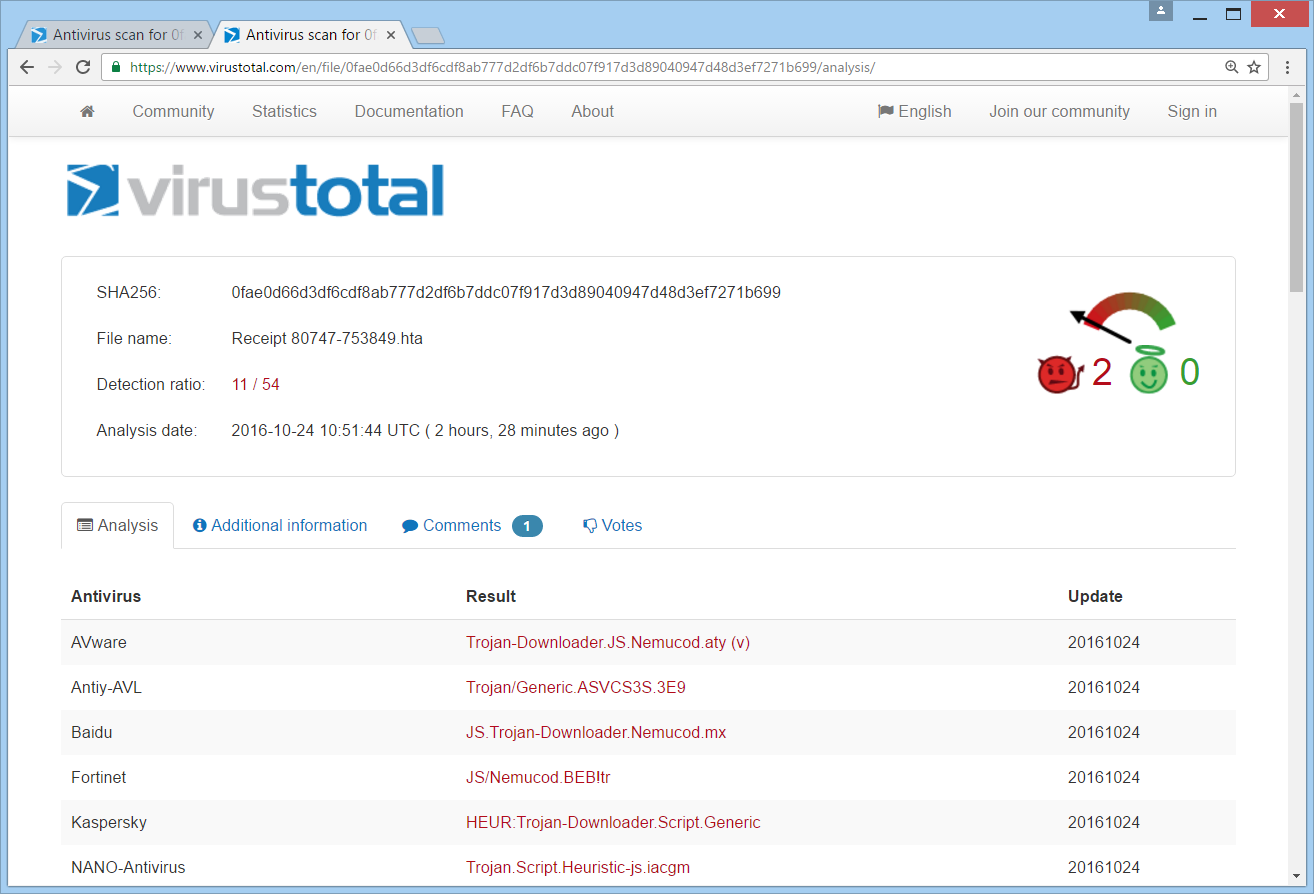

Die letzte Version der Locky Ransomware bringt zurück die Anwendung von Command and Control Server als Ausbreitungsmethode. Die Server speichern das letzte Payload für den Cryptovirus. Die Payload – Datei kommt in zwei Formaten vor – als HTML – Datei oder a JScript – Downloader. Sie haben entsprechend zwei Endungen – .hta und .wsf / .js. Diese Dateien können in einer .zip – Datei integriert werden zwecks schwierigen Erkennens seitens der Sicherheitssoftware. Über die Webseite VirusTotal finden Sie die Erscheinungen so einer Datei, es sei denn, sie ist versteckt in einer Archive:

Die meisten Payload – Dateien tragen den Namen Receipt mit Zufallszahlen dahinter, sodass sie als ganz legitime Quittung oder Rechnung aussehen. Unterstehend sehen Sie wie so eine Meldung aussieht:

From: Free Haut Debit

Date: Mon, 24 Oct 2016

Subject: [Free] Notification de facture Freebox (95854808)

Bonjour,

Vous trouverez en piece jointe votre facture Free Haut Debit.

Le total de votre facture est de 75.09 Euros.

Nous vous remercions de votre confiance.

L’equipe Free

Attachment: Facture_Free_201610_6292582_95854808.zip

Dieses Beispiel ist in Französisch, weil Frankreich ein Land ist, das zu den meist befallenen Ländern gehört neben dem Vereinigten Königreich, Deutschland, Saudi – Arabien, Polen und Serbien, so die Schadsoftware – Erforscher des MalwareHunterTeams. Diese Meldungen sehen so aus, als wenn sie legitime Rechnung – Meldung aussehen. Die Meldung hier hat das Ziel, den Anwender mit der Nachricht zu überraschen, dass er einem Lieferanten oder Dienstleistern 75 Euro schuldet. Auf dem Wort “debt” (Verbindlichkeit) konzentriert, werden die meisten Anwender, keine Schadsoftware ahnend, den Anhang öffnen, um zu sehen, worum es eigentlich geht.

Ein anderes Beispiel von Spam – Meldung aus der letzten Kampagne in Englisch:

From: “Dee Compton”

Subject: Complaint letter

Date: Mon, 24 Oct 2016

Dear [Your email name],

Client sent a complaint letter regarding the data file you provided.

The letter is attached.

Please review his concerns carefully and reply him as soon as possible.

Best regards,

Dee Compton

Attachment: saved_letter_C10C6A2.js

Locky Ransomware kann sich auch über die sozialen Netzwerke oder Datenaustausch – Seiten ausbreiten. Vermeiden Sie verdächtige oder unbekannte Links, Anhänge und überhaupt Dateien. Scannen Sie die Dateien vor Öffnen immer mit einer Sicherheits- – Anwendung ein. Lesen Sie in unserem Forum die ransomware prevention tips (Ratschläge zu Ransomware – Vorbeugung).

Locky Ransomware – Analyse

Ein neuer Stamm der berüchtigten Locky – Ransomware wurde entdeckt. Wie bereits gesagt, bringt dieser Cryptovirus die C2 (Command and Control) Server zurück zur Payload – Ausbreitungsschema. Das führt zu einer äußerst schnellen Ausbreitung des bösartigen Skripts, das den Virus auf dem befallenen Rechner auslöst. Einige C2 Server sehen Sie hier:

- 185.102.13677:80/linuxsucks.php

- 91.200.14124:80/linuxsucks.php

- 109.234.35215:80/linuxsucks.php

- bwcfinntwork:80/linuxsucks.php

Es wurden jedoch auch einige Versionen der Locky Ransomware beobachtet, die den Dateien die Endung .shit verleihen, ohne C2 Server zu benutzen, sondern .DLL Dateien als Eingangspunkt anwenden, was sie zu einem Offline – Weg zum Befallen von Rechenmaschinen macht, ohne dass eine Herunterladen – Stelle in Anspruch genommen wird.

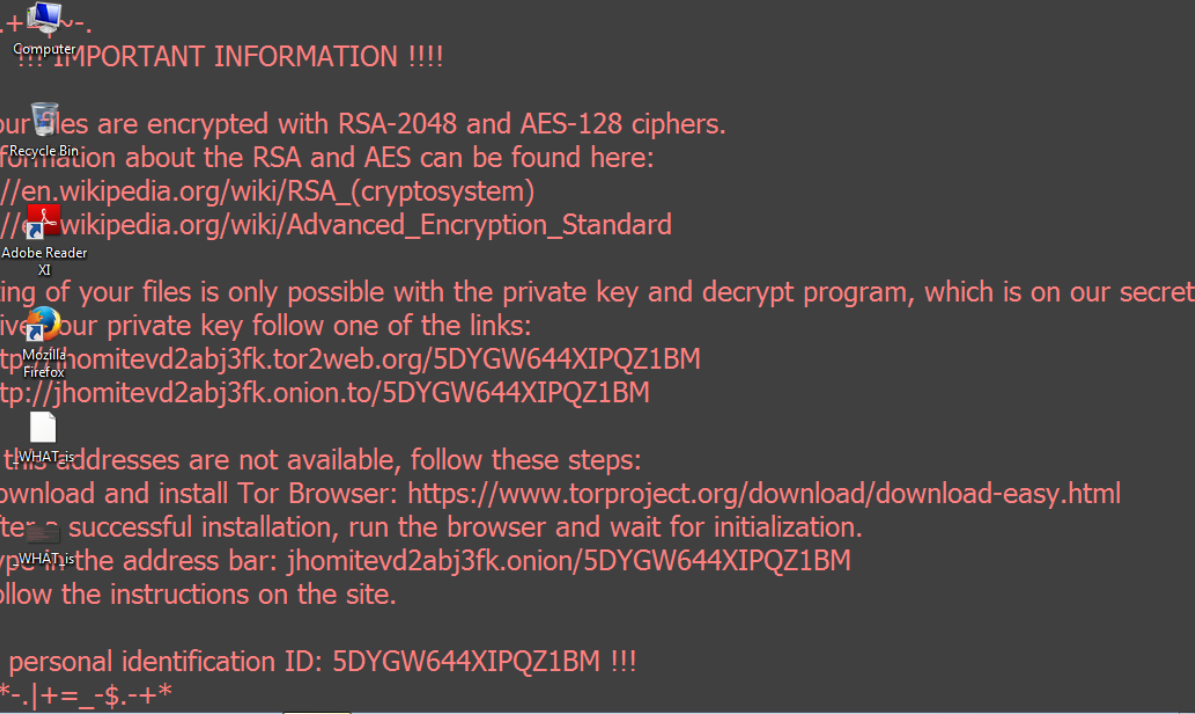

Nach Ausführung des Payloads werden Ihre Dateien verschlüsselt, und eine Lösegeld – Meldung erscheint. Kopie dieser Meldung wird als Datei unter dem Namen _WHAT_is.bmp gespeichert.

Die Lösegeld – Meldung mit Anweisungen wird das Hintergrundbild des Bildschirms ersetzen, und sie sieht genauso wie die früheren Varianten aus (selbst die grammatischen Fehler):

Der Text lautet:

!!! IMPORTANT INFORMATION !!!

!!! WICHTIGE INFORMATION !!!

Alle Ihrer Dateien sind mit RSA-2048 und AES-128 Ziffern infiziert.

Mehr über RSA und AES erfahren Sie hier:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Sie können Ihre Dateien nur mit der Hilfe des privaten Schlüssels und des Entzifferungsprogramms entschlüsseln, die sich auf unserem heimlichen Server befinden.

Um Ihren privaten Schlüssel zu erwerben, besuchen Sie einen der folgenden Links:

1. http://jhomitevd2abj3fk.tor2web.org/5DYGW6MQXIPQSSBB

2. http://jhomitevd2abj3fk.onion.to/5DYGW6MQXIPQSSBB

Sollten alle diese Adressen nicht erreichbar sein, folgen sie diese Schritte:

1. Laden Sie Tor Browser und spielen Sie sie auf: https://www.torproject.org/download/download-easy.html

2. Nach erfolgreichem Aufspielen starten Sie den Browser und warten Sie die Initialisierung ab.

3. Geben Sie in der Adresszeile ein: jhomitevd2abj3fk.onion/5DYGW6MQXIPQSSBB

4. Folgen Sie die Anweisungen auf dieser Seite.

!!! Ihr persönlicher Identifikator: 5DYGW6MQXIPQSSBB !!!

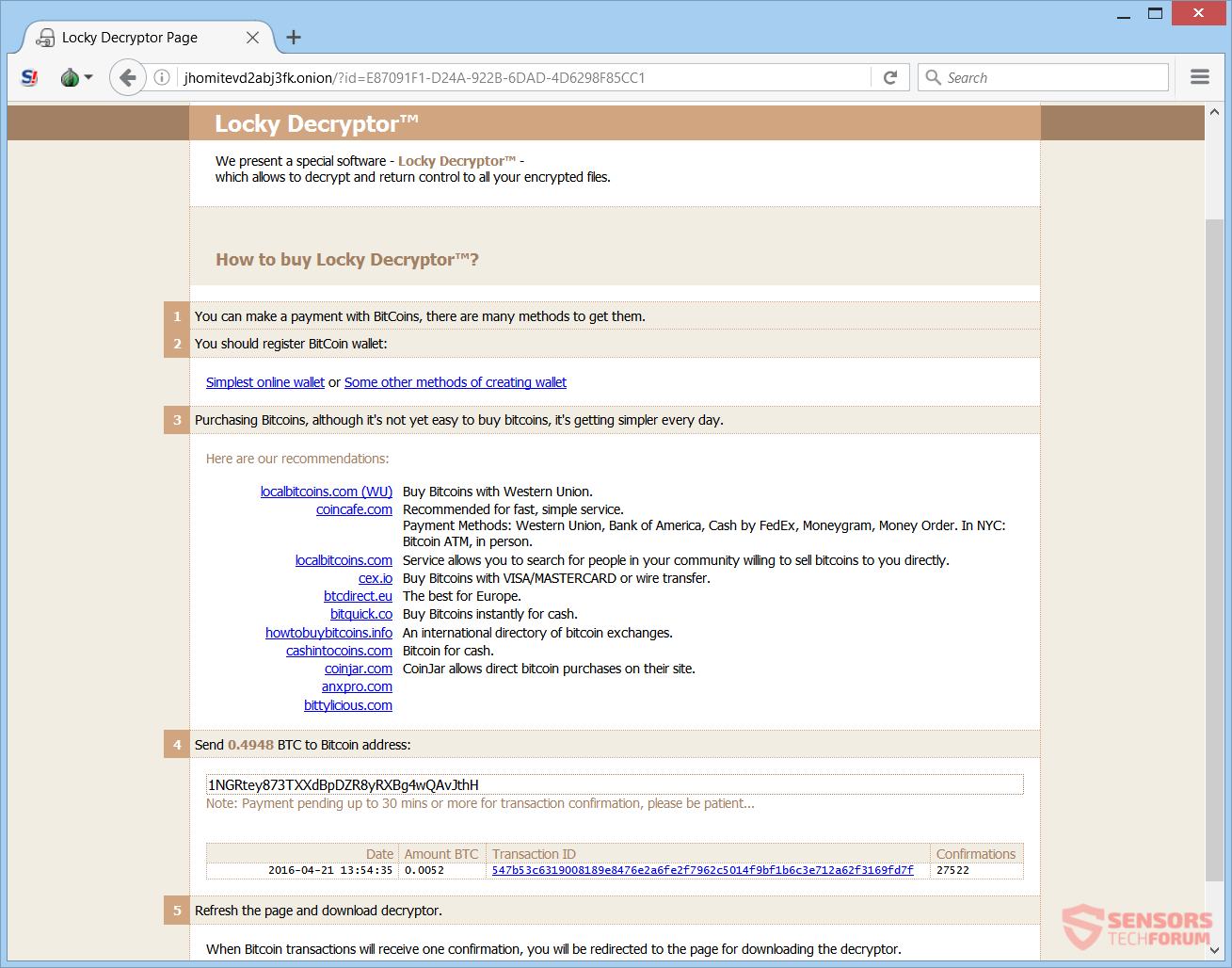

Der Locky Virus verweist Sei auf einen Netzwerkbereich, versteckt vom TOR Service (aber nicht davon gehostet). Der davon geladene Service sieht genauso aus wie seine Vorgänger.

Die Locky Ransomware muss noch bekämpft werden, denn sie ist sehr stark verschlüsselt, und die Forscher haben im Virencode immer noch keine Lücken entdeckt. Die Opfer früherer Iterationen dieser Ransomware berichten, dass es Ihnen nicht gelungen ist, ihre Dateien wiederherzustellen, obwohl sie den Cyberverbrechern bezahlt hatten. Es lohnt sich also nicht, dass Sie sich mit den Betrügern in Verbindung setzen oder es überlegen, an sie zu zahlen. Die Erfahrung zeigt, dass die Verbrecher weiter Ransomware – Kampagnen vornehmen werden.

Zu diesem Zeitpunkt besteht keine vollständige Liste der Dateitypen, die verschlüsselt werden, Dateitypen mit den folgenden Endungen wurden als Objekt von Verschlüsselung berichtet:

→.txt, .pdf, .html, .rtf, .avi, .mov, .mp3, .mp4, .dwg, .psd, .svg, .indd, .cpp, .pas, .php, .java, .jpg, .jpeg, .bmp, .tiff, .png, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .yuv, .ycbcra, .xis, .wpd, .tex, .sxg, .stx, .srw, .srf, .sqlitedb, .sqlite3, .sqlite, .sdf, .sda, .s3db, .rwz, .rwl, .rdb, .rat, .raf, .qby, .qbx, .qbw, .qbr, .qba, .psafe3, .plc, .plus_muhd, .pdd, .oth, .orf, .odm, .odf, .nyf, .nxl, .nwb, .nrw, .nop, .nef, .ndd, .myd, .mrw, .moneywell, .mny, .mmw, .mfw, .mef, .mdc, .lua, .kpdx, .kdc, .kdbx, .jpe, .incpas, .iiq, .ibz, .ibank, .hbk, .gry, .grey, .gray, .fhd, .ffd, .exf, .erf, .erbsql, .eml, .dxg, .drf, .dng, .dgc, .des, .der, .ddrw, .ddoc, .dcs, .db_journal, .csl, .csh, .crw, .craw, .cib, .cdrw, .cdr6, .cdr5, .cdr4, .cdr3, .bpw, .bgt, .bdb, .bay, .bank, .backupdb, .backup, .back, .awg, .apj, .ait, .agdl, .ads, .adb, .acr, .ach, .accdt, .accdr, .accde, .vmxf, .vmsd, .vhdx, .vhd, .vbox, .stm, .rvt, .qcow, .qed, .pif, .pdb, .pab, .ost, .ogg, .nvram, .ndf, .m2ts, .log, .hpp, .hdd, .groups, .flvv, .edb, .dit, .dat, .cmt, .bin, .aiff, .xlk, .wad, .tlg, .say, .sas7bdat, .qbm, .qbb, .ptx, .pfx, .pef, .pat, .oil, .odc, .nsh, .nsg, .nsf, .nsd, .mos, .indd, .iif, .fpx, .fff, .fdb, .dtd, .design, .ddd, .dcr, .dac, .cdx, .cdf, .blend, .bkp, .adp, .act, .xlr, .xlam, .xla, .wps, .tga, .pspimage, .pct, .pcd, .fxg, .flac, .eps, .dxb, .drw, .dot, .cpi, .cls, .cdr, .arw, .aac, .thm, .srt, .save, .safe, .pwm, .pages, .obj, .mlb, .mbx, .lit, .laccdb, .kwm, .idx, .html, .flf, .dxf, .dwg, .dds, .csv, .css, .config, .cfg, .cer, .asx, .aspx, .aoi, .accdb, .7zip, .xls, .wab, .rtf, .prf, .ppt, .oab, .msg, .mapimail, .jnt, .doc, .dbx, .contact, .mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .wallet, .upk, .sav, .ltx, .litesql, .litemod, .lbf, .iwi, .forge, .das, .d3dbsp, .bsa, .bik, .asset, .apk, .gpg, .aes, .arc, .paq, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .nef, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .mdb, .sql, .sqlitedb, .sqlite3, .pst, .onetoc2, .asc, .lay6, .lay, .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .dot, .max, .xml, .txt, .csv, .uot, .rtf, .pdf, .xls, .ppt, .stw, .sxw, .ott, .odt, .doc, .pem, .csr, .crt, .key

Die verschlüsselten Dateien haben am Ende des Namens die Endung .shit hinzugefügt. Der Verschlüsselungsalgorithmus, von dem behauptet wird, dass er von Locky angewandt wird, ist RSA-2048 mit AES 128-bit Ziffern.

Es ist hoch wahrscheinlich, dass das letzte Beispiel von Locky Ransomware die Schattenkopien ( Shadow Volume Copies ) des Betriebssystems Windows mittels folgenden Befehls löscht:

→vssadmin.exe delete shadows /all /Quiet

Lesen Sie weiter, wie die Ransomware entfernt werden, und welche Methoden Sie anzuwenden versuchen können, um Teil der Information Ihrer Dateien entschlüsseln zu können.

Locky Virus entfernen und .shit Files Wiederherstellen

Falls Ihr Rechner mit dem Locky Ransomware Virus infiziert ist, brauchen Sie bestimmte Erfahrung in Virenentfernung. Sie müssen diese Ransomware schnellstens loswerden, bevor sie die Chance bekommt, auszubreiten und weitere Rechner zu infizieren. Sie müssen diese Ransomware entfernen und die folgenden Anweisungen schrittweise folgen. Für Information über die Methode, die Sie zwecks Wiederherstellung Ihrer Daten versuchen können, besuchen Sie bitte den Schritt unter dem Titel 2. Restore files encrypted by Locky Ransomware (Mit Locky Ransomware verschlüsselte Dateien wiederherstellen).

Locky Ransomware manuell von Ihrem Computer entfernen

Achtung! Wichtige Information über die Bedrohung Locky Ransomware:Eingriff in die Systemdateien und Register. So kann Ihr Computer beschädigt werden. Falls Ihre Computerkenntnisse nicht auf professioneller Ebene sind, haben Sie keine Angst. Sie können selbst die Beseitigung nur im Rahmen von 5 Minuten durchführen, mit Hilfe von einem Tool zum Entfernen von Schadsoftware.

Automatisches Entfernen von Locky Ransomware durch eine erweiterte Anti-Malware-Programm herunterzuladen.

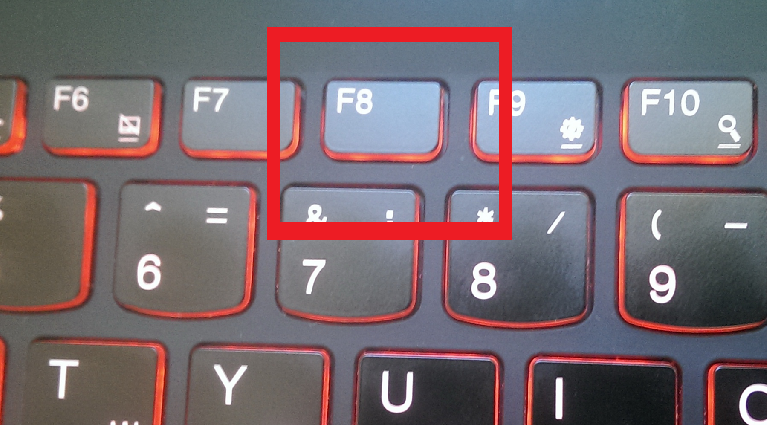

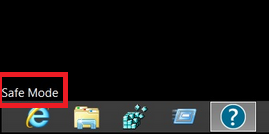

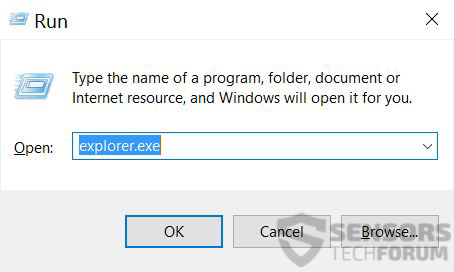

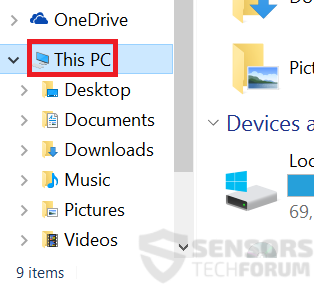

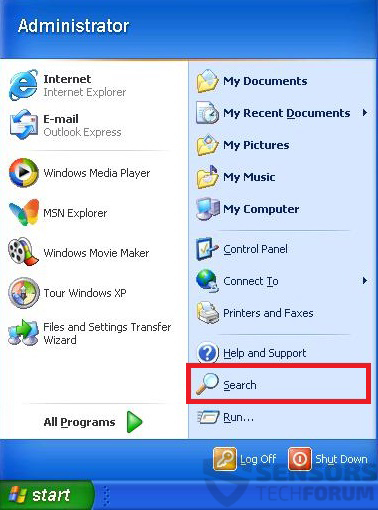

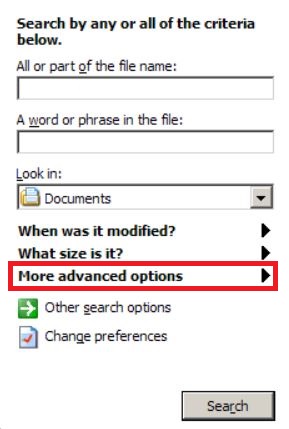

1.Für Windows 7, XP und Vista.

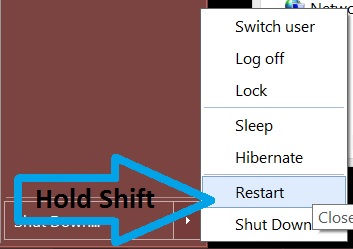

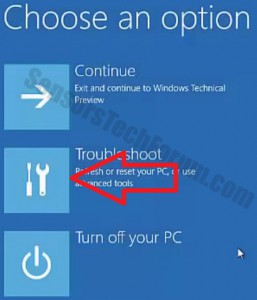

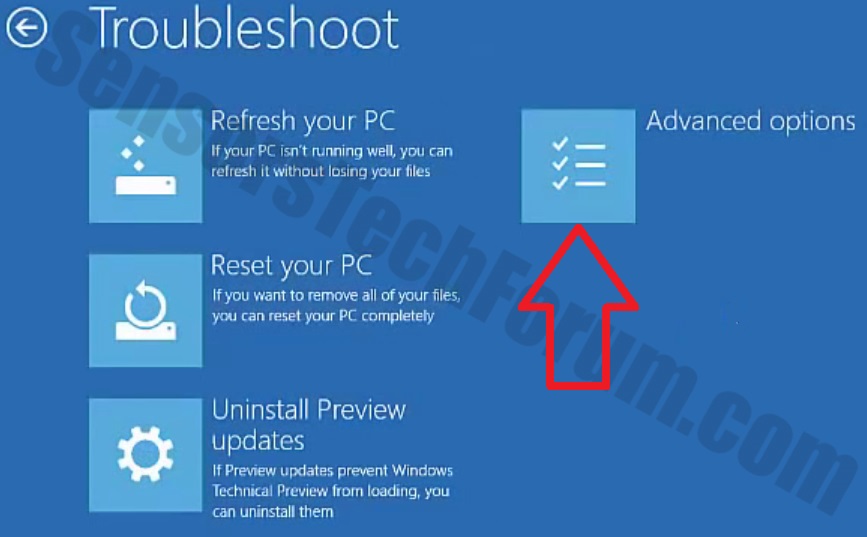

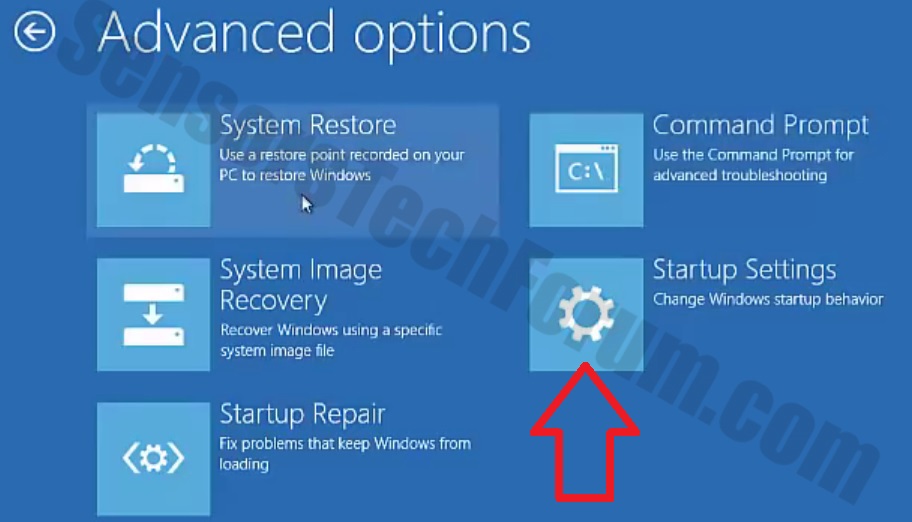

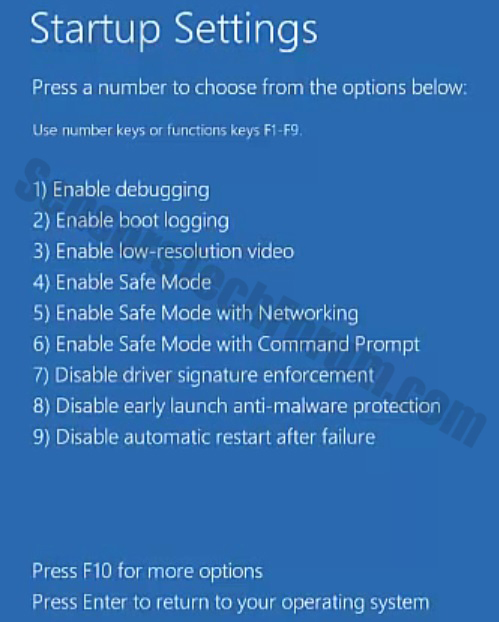

1.Für Windows 7, XP und Vista. 2. Für Windows 8, 8.1 und 10.

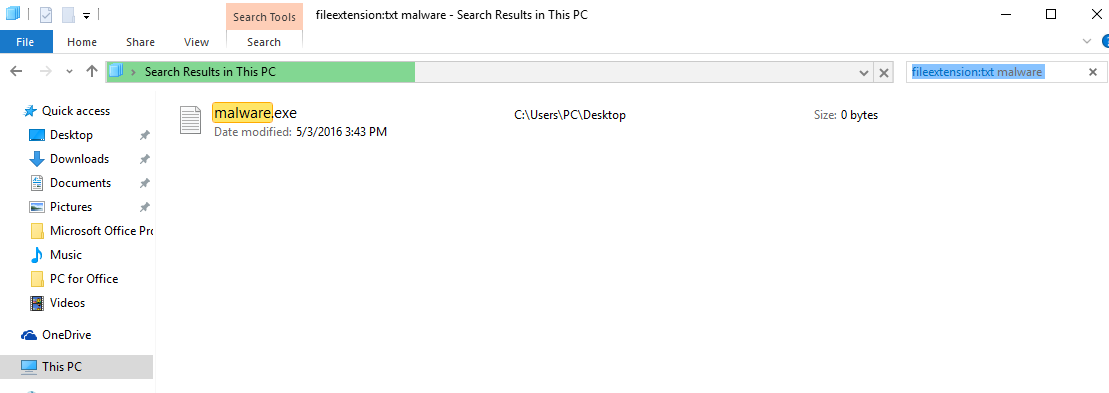

2. Für Windows 8, 8.1 und 10. Fix registry entries created by Locky Ransomware on your PC.

Fix registry entries created by Locky Ransomware on your PC.

1. Installieren Sie SpyHunter zu scannen und entfernen Locky Ransomware.

1. Installieren Sie SpyHunter zu scannen und entfernen Locky Ransomware.

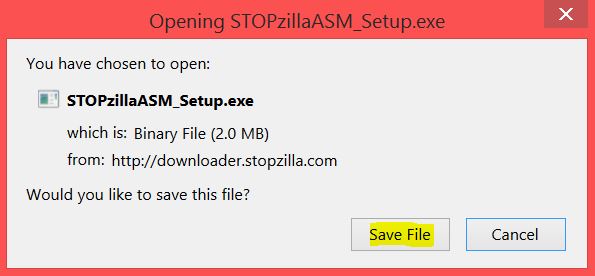

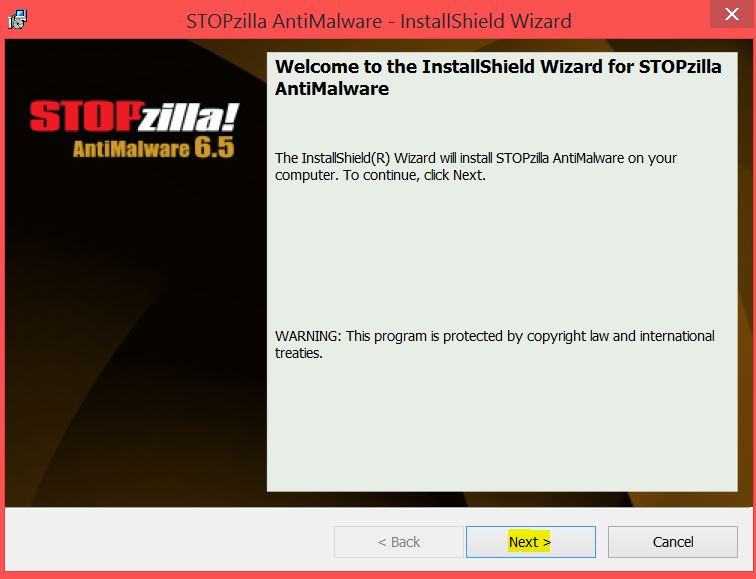

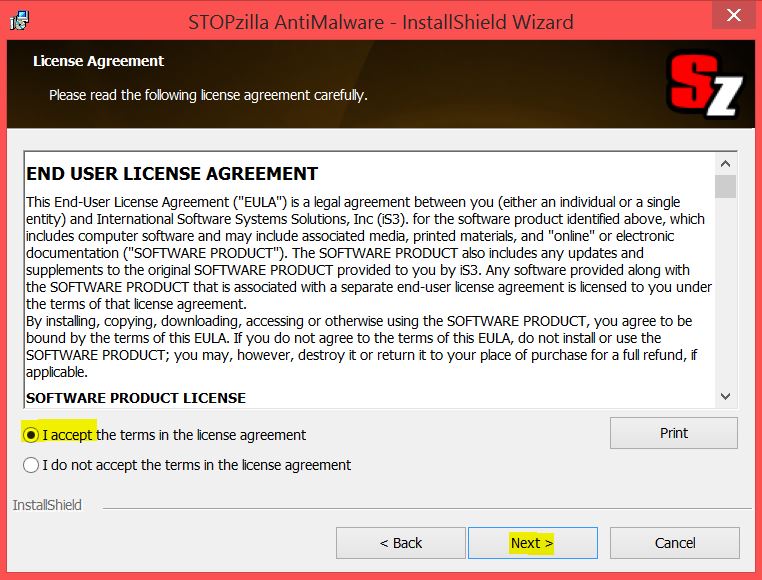

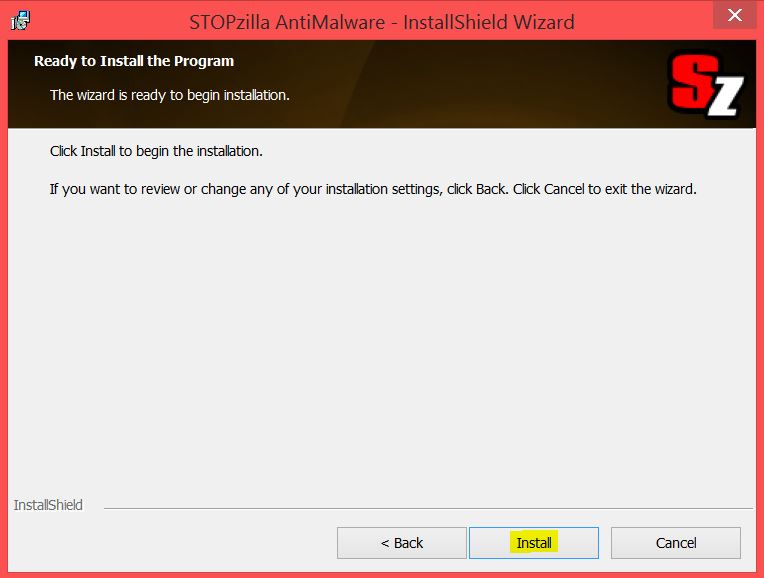

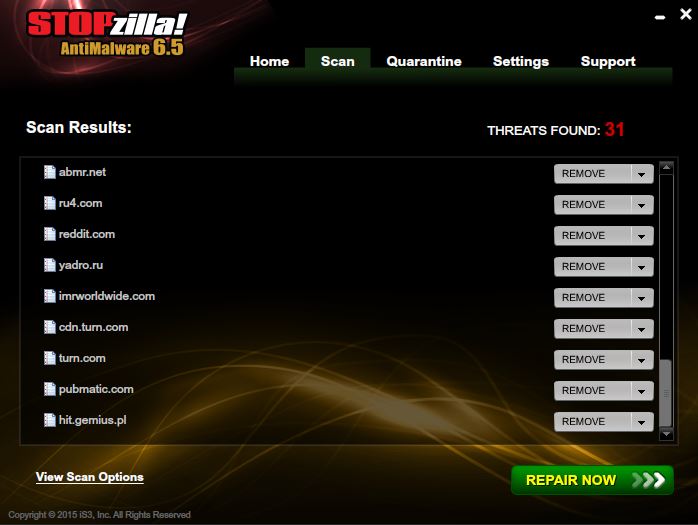

STOPZilla Anti Malware

STOPZilla Anti Malware